SecuRRity.Ru » Уязвимые сайты » Американский сайт «Лаборатории Касперского» был взломан

Американский сайт «Лаборатории Касперского» был взломан

автор: Administrator | 7 февраля 2009, 11:16 | Просмотров: 7860теги: Уязвимые сайты, данных, конфиденциальные, взломан, хакер, Kaspersky, unu, сайт

Американский сайт «Лаборатории Касперского» был взломан румынским хакером во время выходных 7-8 февраля. Хакер объявил о том, что получил доступ к базам данных, включающим имена клиентов «Лаборатории Касперского» и адреса их электронной почты, коды активации, а также списки ошибок, которые отслеживаются специалистами компании.

Информацию о своих находках хакер опубликовал на сайте Hackersblog.org, однако сообщил, что не собирается раскрывать полученные сведения, сообщает Register. «Сотрудники «Лаборатории Касперского» могу не волноваться о том, что мы распространим их конфиденциальные данные.

Мы никогда не сохраняем и не храним у себя такую информацию. Все, что мы делаем – это показываем пальцем на большие сайты, у которых наблюдаются проблемы с безопасностью», - сказано в его сообщении.

Представители «Лаборатории Касперского» подтвердили, что на их американском сайте действительно была замечена уязвимость, но отказались признать потерю своих данных.

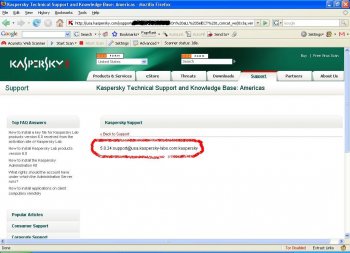

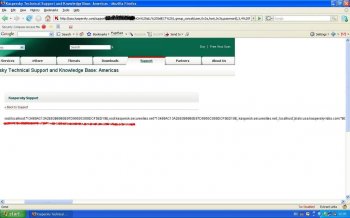

Скриншоты:

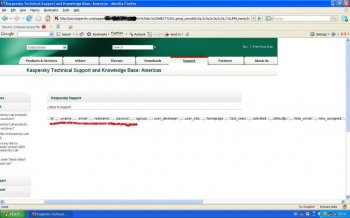

имена таблиц:

Информацию о своих находках хакер опубликовал на сайте Hackersblog.org, однако сообщил, что не собирается раскрывать полученные сведения, сообщает Register. «Сотрудники «Лаборатории Касперского» могу не волноваться о том, что мы распространим их конфиденциальные данные.

Мы никогда не сохраняем и не храним у себя такую информацию. Все, что мы делаем – это показываем пальцем на большие сайты, у которых наблюдаются проблемы с безопасностью», - сказано в его сообщении.

Представители «Лаборатории Касперского» подтвердили, что на их американском сайте действительно была замечена уязвимость, но отказались признать потерю своих данных.

Скриншоты:

имена таблиц:

codes

users

vouchers

affectstable

bugs_settings

bugshistory

bugstable

builds

categories

commentstable

computertable

editions

filestable

frontpage

grouptable

ignoretable

milestones

paks

pmtable

priority

repfielddetail

repfields

repfieldset

repoptiondetail

repoptions

repquick

severity

statustable

substable

userstable

admin_users

best_buy

cms

cyberCrimeRegs

email_list

fr_link

fr_link_import

interview_request

k_test_users

kbfaq

kbfaq_import

kbrub

kbrub_bu

kbrub_import

login_stats

menu

menu_relations

menus

node

partners

partners_bu

portal_cms_prod_ann

portal_cms_recent_articles

portal_cms_whats_new

portal_product_orders

product_names

retail_login_stats

retail_partners

retail_users

se_login_stats

se_partners

se_users

setup

shopping_com_sales

smnr_items

smnr_items_bu

trials

trials_bu

trials_downloaded_new

trials_rpts

users

users_bu

it_hardware

activation_code_problem

admin_users

best_buy

cms

cyberCrimeRegs

e5users

email_list

fr_link

fr_link_bu

fr_link_import

interview_request

k_test_users

kbfaq

kbfaq_bu

kbfaq_import

kbrub

kbrub_bu

kbrub_import

kbtop_pop

login_stats

menu

menu_relations

menus

ms_crm_files

ms_crm_files_support

ms_crm_intermediary

ms_crm_intermediary_bu

ms_crm_intermediary_support

node

opt_out

partners

partners_bu

portal_cms_prod_ann

portal_cms_recent_articles

portal_cms_whats_new

product_names

retail_login_stats

retail_partners

retail_users

se_login_stats

se_partners

se_users

setup

shopping_com_sales

smnr_events

smnr_items

smnr_items_bu

test_users

test_users_new

trials

trials_bu

trials_downloaded

trials_downloaded_new

trials_rpts

users

users_bu

virus_watch

columns_priv

db

func

help_category

help_keyword

help_relation

help_topic

host

proc

procs_priv

tables_priv

time_zone

time_zone_leap_second

time_zone_name

time_zone_transition

time_zone_transition_type

user

codes

stores

stores_bu

users

источник:

hackersblog.org

cnews.ru

обнаружил уязвимость:

unu

hackersblog.org

cnews.ru

обнаружил уязвимость:

unu

Информация

Посетители, находящиеся в группе Гости, не могут оставлять комментарии к данной публикации.

Панель управления

Настройки страницы

помощь: С помощью данных кнопок Вы можете изменить расположение информационных блоков по горизонтали, а также настраивать яркость и размер шрифта.

Для этого, в Вашем браузере должен быть включён JavaScript и браузер должен принимать файлы cookie нашего домена.

Все изменения автоматически сохраняются в cookie-файле Вашего браузера в течение 365 дней со дня изменений настроек.

Подписка на сайт

Календарь

| Пн | Вт | Ср | Чт | Пт | Сб | Вс |

|---|---|---|---|---|---|---|

Популярные новости

Облако тегов

Microsoft Windows Антивирус Атака БРАУЗЕР Безопасность ВРЕДОНОСНЫЕ Вредоносные программы ДАННЫЕ ЗАЩИТА ИНФОРМАЦИЯ Интернет КОМПЬЮТЕР НОВОСТИ ПО ПРОГРАММА САЙТ СТАТЬИ США Система Софт ТРОЯН Термины УЯЗВИМОСТИ Уязвимые сайты ФАЙЛ Хакер ЧЕРВЬ безопасности взлом вирус доступ злоумышленник программы сайты сервер спам уязвимость файлы хакеры

Последние комментарии

» Написал: Павел

в новости: Бесплатный ключ для ESET Smart Security 5 на 6 месяцев

» Написал: Катерина

в новости: Бесплатный ключ для ESET Smart Security 5 на 6 месяцев

» Написал: Administrator

в новости: K9 Web Protection: бесплатный родительский контроль

» Написал: Елена

в новости: K9 Web Protection: бесплатный родительский контроль

» Написал: kholod

в новости: Бесплатный ключ на 1 год для IObit Malware Fighter PRO

» Написал: Серега из Стрежевого

в новости: Бесплатный ключ на 1 год для Comodo Internet Security Pro 2012

» Написал: Akex

в новости: Бесплатный ключ на 1 год для IObit Malware Fighter PRO

в новости: Бесплатный ключ для ESET Smart Security 5 на 6 месяцев

» Написал: Катерина

в новости: Бесплатный ключ для ESET Smart Security 5 на 6 месяцев

» Написал: Administrator

в новости: K9 Web Protection: бесплатный родительский контроль

» Написал: Елена

в новости: K9 Web Protection: бесплатный родительский контроль

» Написал: kholod

в новости: Бесплатный ключ на 1 год для IObit Malware Fighter PRO

» Написал: Серега из Стрежевого

в новости: Бесплатный ключ на 1 год для Comodo Internet Security Pro 2012

» Написал: Akex

в новости: Бесплатный ключ на 1 год для IObit Malware Fighter PRO

Участник рейтингов

На правах рекламы

Что такое crm стратегия и для чего нужна?