SecuRRity.Ru » Уязвимые сайты » Сервер корпорации INTEL был взломан дважды за один месяц

Сервер корпорации INTEL был взломан дважды за один месяц

автор: Administrator | 24 декабря 2009, 13:56 | Просмотров: 9752теги: Уязвимые сайты, Intel, взлом, сервер, корпорация, защита информации, Безопасность, unu, SQL

Intel Corporation — очень большая и очень серьезная компания, которая занимается в основном разработкой и производством процессоров — но не только. Как у всех крупных компании, у них очень большие проблемы с безопасностью и защиты информации.

Это было доказано около месяц назад, 28 ноября 2009, когда некий хакер по кличке netb00m взломал сервер channeleventsponsors.intel.com и оставил на сайте сообщение следующего содержания:

Не можем точно сказать, когда сайт снова заработал, но с помощью следующих скриншотах, можно заметить что сайт вернулся к нормальной работе не позднее 30 ноября 2009:

И сайт продолжал нормально работать, как будто ничего не случилось, хотя изменилось многое и многие думали, что специалисты из Intel Corporation устранили уязвимость и обезопасили сайт от дальнейшего взлома:

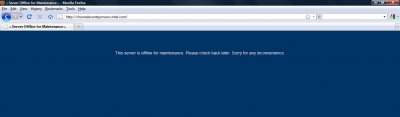

Но, не прошел и месяц со дня взлома, как сегодня, 24 декабря 2009, при попытке открытия страниц сайта channeleventsponsors.intel.com, получаем вот такое сообщение:

С первого взгляда ничего страшного не случился, ведь у всех бывают моменты, когда есть необходимость что-то менять на сервере, сделать какие-то апдейты или апгрейды, и нет возможности предоставлении доступа пользователям к необходимым им данным.

Но это не тот случай, когда всё хорошо, а наоборот всё к худшему — так как 22 декабря 2009 румынский хакер unu взломал тот же сервер channeleventsponsors.intel.com и, используя классическую SQL-инъекцию, он получил доступ к учетным данным пользователей ресурса, в том числе информация о кредитных карт, паспортные данные, пароли и адреса электронных почт.

А самое интересное является не только то, что unu получил несанкционированный доступ к того же сервера, а то, что не исключено возможности эксплуатировании одной и тот же уязвимость, с помощью который netb00m взломал сервер около месяца назад.

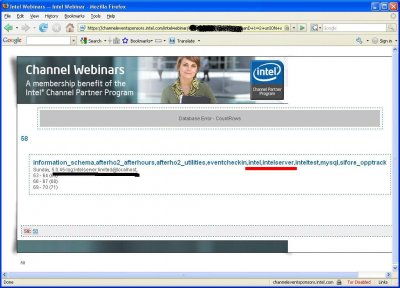

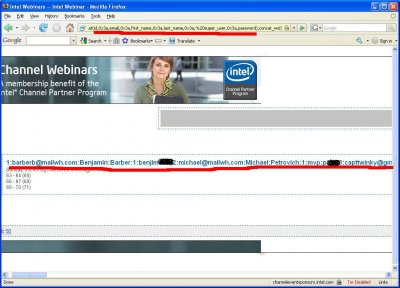

На первом снимке, помимо версии MySQL, базы данных и имя пользователя, можно увидеть имена главных БД: Intel и Intelserver (выделенные красным цветом):

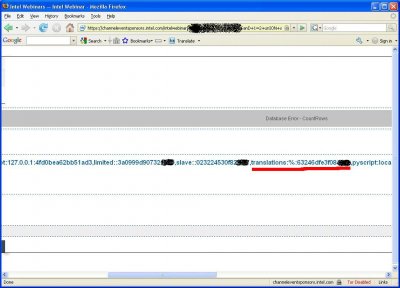

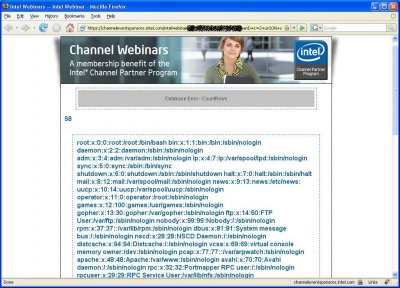

В следующем скриншоте, у нас есть MySQL пользователь, хост и пароль. Также стоит заметить, что для один из пользователей — translations, значение колонки для хоста ровно '%', это означает, что если удасться взломать пароль, то можно получить несанкционированного доступа к базе данных с любого IP-адреса.

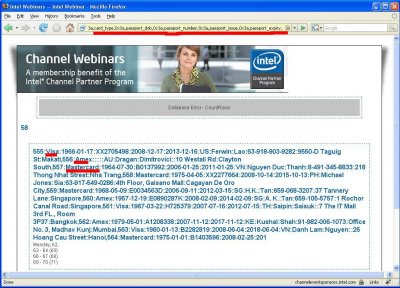

В третьем скриншоте стоит обратить внимание на "легкие" пароли администраторов серверов Intel, которые хранятся в незашифрованном виде:

Помимо этого, для MySQL, имеются привилегии FILE, которые дают возможность каждому желающему, с помощью функции LOAD_FILE, получить содержимое всех файлов, которые находиться на сервере:

В последним скриншоте, видим что, на незащищенном сервере корпорации Intel хранится куча важной информации:

Это было доказано около месяц назад, 28 ноября 2009, когда некий хакер по кличке netb00m взломал сервер channeleventsponsors.intel.com и оставил на сайте сообщение следующего содержания:

netb00m was here

It was fun breaking into intel =))

Hey intel, send me one of the ultra super speed chips you guys have at the lab.

netb00m[at]rocketmail.com

It was fun breaking into intel =))

Hey intel, send me one of the ultra super speed chips you guys have at the lab.

netb00m[at]rocketmail.com

Не можем точно сказать, когда сайт снова заработал, но с помощью следующих скриншотах, можно заметить что сайт вернулся к нормальной работе не позднее 30 ноября 2009:

И сайт продолжал нормально работать, как будто ничего не случилось, хотя изменилось многое и многие думали, что специалисты из Intel Corporation устранили уязвимость и обезопасили сайт от дальнейшего взлома:

версия страницы https://channeleventsponsors.intel.com/channelevents/icc/namo/90/index из кэша Google:

версия страницы http://channeleventsponsors.intel.com/issnamo/ из кэша Google:

версия страницы https://channeleventsponsors.intel.com/channelevents/icc/namo/71/index из кэша Google:

версия страницы http://channeleventsponsors.intel.com/issnamo/ из кэша Google:

версия страницы https://channeleventsponsors.intel.com/channelevents/icc/namo/71/index из кэша Google:

Но, не прошел и месяц со дня взлома, как сегодня, 24 декабря 2009, при попытке открытия страниц сайта channeleventsponsors.intel.com, получаем вот такое сообщение:

This server is offline for maintenance. Please check back later. Sorry for any inconvenience.

С первого взгляда ничего страшного не случился, ведь у всех бывают моменты, когда есть необходимость что-то менять на сервере, сделать какие-то апдейты или апгрейды, и нет возможности предоставлении доступа пользователям к необходимым им данным.

Но это не тот случай, когда всё хорошо, а наоборот всё к худшему — так как 22 декабря 2009 румынский хакер unu взломал тот же сервер channeleventsponsors.intel.com и, используя классическую SQL-инъекцию, он получил доступ к учетным данным пользователей ресурса, в том числе информация о кредитных карт, паспортные данные, пароли и адреса электронных почт.

А самое интересное является не только то, что unu получил несанкционированный доступ к того же сервера, а то, что не исключено возможности эксплуатировании одной и тот же уязвимость, с помощью который netb00m взломал сервер около месяца назад.

На первом снимке, помимо версии MySQL, базы данных и имя пользователя, можно увидеть имена главных БД: Intel и Intelserver (выделенные красным цветом):

В следующем скриншоте, у нас есть MySQL пользователь, хост и пароль. Также стоит заметить, что для один из пользователей — translations, значение колонки для хоста ровно '%', это означает, что если удасться взломать пароль, то можно получить несанкционированного доступа к базе данных с любого IP-адреса.

В третьем скриншоте стоит обратить внимание на "легкие" пароли администраторов серверов Intel, которые хранятся в незашифрованном виде:

Помимо этого, для MySQL, имеются привилегии FILE, которые дают возможность каждому желающему, с помощью функции LOAD_FILE, получить содержимое всех файлов, которые находиться на сервере:

В последним скриншоте, видим что, на незащищенном сервере корпорации Intel хранится куча важной информации:

id, Card type, Passport DOB, Passport Number, Passport Issue, Passport expiry, Passport nationality, Passport name, Phone number cell, Address, City, Card issue number, Card CVV Number

Информация

Посетители, находящиеся в группе Гости, не могут оставлять комментарии к данной публикации.

Панель управления

Настройки страницы

помощь: С помощью данных кнопок Вы можете изменить расположение информационных блоков по горизонтали, а также настраивать яркость и размер шрифта.

Для этого, в Вашем браузере должен быть включён JavaScript и браузер должен принимать файлы cookie нашего домена.

Все изменения автоматически сохраняются в cookie-файле Вашего браузера в течение 365 дней со дня изменений настроек.

Подписка на сайт

Календарь

| Пн | Вт | Ср | Чт | Пт | Сб | Вс |

|---|---|---|---|---|---|---|

Популярные новости

Облако тегов

Microsoft Windows Антивирус Атака БРАУЗЕР Безопасность ВРЕДОНОСНЫЕ Вредоносные программы ДАННЫЕ ЗАЩИТА ИНФОРМАЦИЯ Интернет КОМПЬЮТЕР НОВОСТИ ПО ПРОГРАММА САЙТ СТАТЬИ США Система Софт ТРОЯН Термины УЯЗВИМОСТИ Уязвимые сайты ФАЙЛ Хакер ЧЕРВЬ безопасности взлом вирус доступ злоумышленник программы сайты сервер спам уязвимость файлы хакеры

Последние комментарии

» Написал: Павел

в новости: Бесплатный ключ для ESET Smart Security 5 на 6 месяцев

» Написал: Катерина

в новости: Бесплатный ключ для ESET Smart Security 5 на 6 месяцев

» Написал: Administrator

в новости: K9 Web Protection: бесплатный родительский контроль

» Написал: Елена

в новости: K9 Web Protection: бесплатный родительский контроль

» Написал: kholod

в новости: Бесплатный ключ на 1 год для IObit Malware Fighter PRO

» Написал: Серега из Стрежевого

в новости: Бесплатный ключ на 1 год для Comodo Internet Security Pro 2012

» Написал: Akex

в новости: Бесплатный ключ на 1 год для IObit Malware Fighter PRO

в новости: Бесплатный ключ для ESET Smart Security 5 на 6 месяцев

» Написал: Катерина

в новости: Бесплатный ключ для ESET Smart Security 5 на 6 месяцев

» Написал: Administrator

в новости: K9 Web Protection: бесплатный родительский контроль

» Написал: Елена

в новости: K9 Web Protection: бесплатный родительский контроль

» Написал: kholod

в новости: Бесплатный ключ на 1 год для IObit Malware Fighter PRO

» Написал: Серега из Стрежевого

в новости: Бесплатный ключ на 1 год для Comodo Internet Security Pro 2012

» Написал: Akex

в новости: Бесплатный ключ на 1 год для IObit Malware Fighter PRO