SecuRRity.Ru » Уязвимые сайты » Румынский хакер, взломал 3 серверы NASA

Румынский хакер, взломал 3 серверы NASA

автор: Administrator | 9 декабря 2009, 20:57 | Просмотров: 11816теги: Уязвимые сайты, хакер, TinKode, взлом, серверы, NASA, Blind SQL-injection, доступ, MySQL

Румынский хакер TinKode, также известен как c0de.breaker, с помощью SQL-инъекции взломал три сайты NASA и получил полный доступ к сетевым ресурсам - Национальное управление США по аэронавтике и исследованию космического пространства.

Взлому подверглись ресурсы:

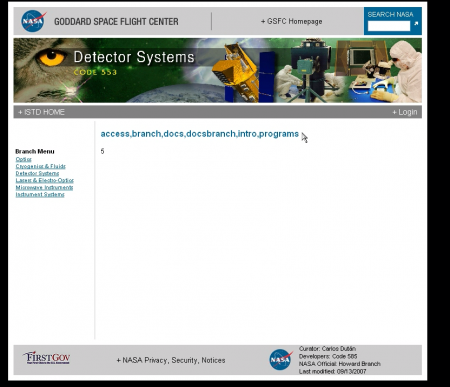

Инцидент начался с того, что на сайте www.sed.gsfc.nasa.gov была обнаружена классическая SQL-инъекция:

Как можно понять по приведенному выше скриншоту, в качестве базы данных используется MySQL v.5.x, которая запущена под Windows 2/3k. Права пользователя, по всей видимости, не позволяют работать с файловой системой, но классическая инъекция под 5-м мускулем - это всегда очень приятно...

Так как позволяет легко и просто восстановить всю структуру базы и после, не спеша, дампить содержимое всех таблиц в пространстве СУБД до которых позволяют дотянуться права на основе таблицы разграничения доступа.

Информация о сервере:

В базе данных istd присутствуют следующие таблицы:

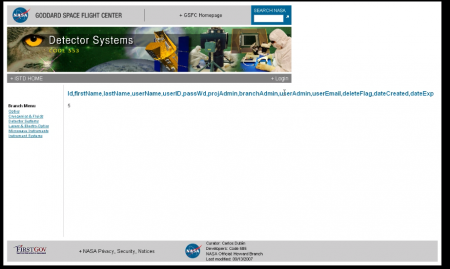

Другая приятная неожиданность для атакующего сайтов NASA заключалась в том, что сайты ISTD и SED для аутентификации администраторов Web-приложений используют одну таблицу istd.access:

Столбцы из таблицы access:

Доступ к которой (как минимум на чтение) существовал у пользователя istdUser@pows002.gsfc.nasa.gov:

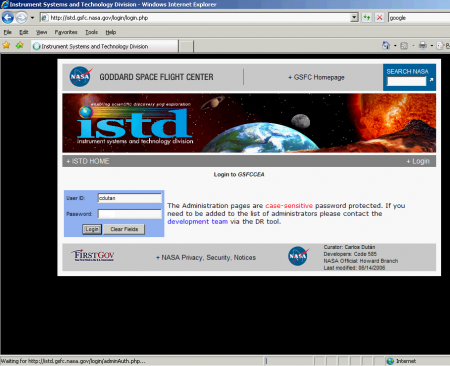

Так, атакующий, получив содержимое указанной таблицы, моментально сумел восстановить используемые пароли администраторов сайтов:

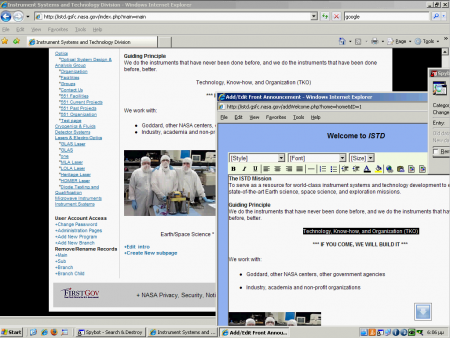

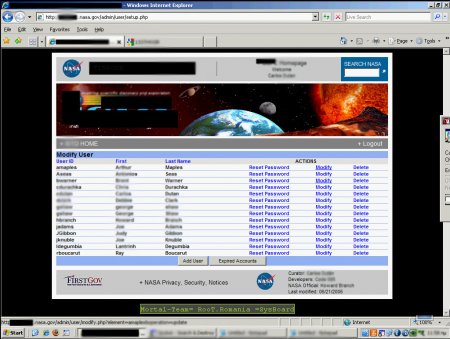

Далее - банально, авторизация под пользователем cdutan и доступ к админке на www.istd.gsfc.nasa.gov:

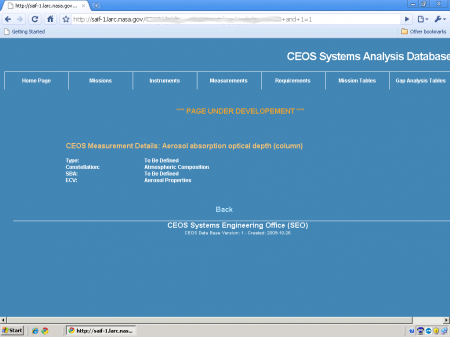

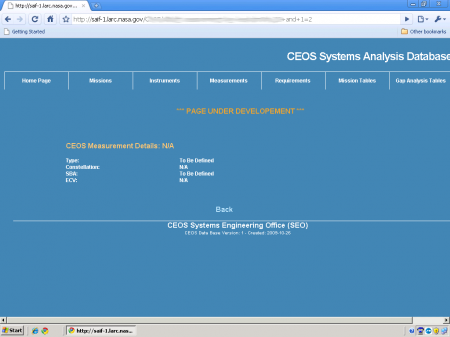

Для взлома третьего сервера saif-1.larc.nasa.gov, хакер тоже использовал SQL-инъекцию, но в отличие от первых 2 случаев, эта была "слепая" SQL-инъекция (blind SQL-injection):

Проверка на Blind SQL-injection:

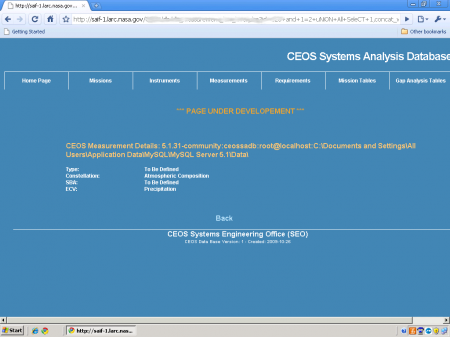

Информация о сервере:

Ещё одна "проблема", magic_quotes_gpc=OFF, и MySQL-пользователь получает "все привилегии":

Другие БД:

В базе данных ceosvis присутствуют следующие таблицы:

Список таблиц главной БД:

В заключение, TinKode, добавил что "Причина взлома простая: взломал потому что мог это сделать, а они это позволили. Как вы можете видеть, я там ничего не менял".

Взлому подверглись ресурсы:

- www.istd.gsfc.nasa.gov (Instrument Systems and Technology Division, ISTD)

- www.sed.gsfc.nasa.gov (Software Engineering Division, SED)

- saif-1.larc.nasa.gov (CEOS Systems Analysis Database)

Инцидент начался с того, что на сайте www.sed.gsfc.nasa.gov была обнаружена классическая SQL-инъекция:

Как можно понять по приведенному выше скриншоту, в качестве базы данных используется MySQL v.5.x, которая запущена под Windows 2/3k. Права пользователя, по всей видимости, не позволяют работать с файловой системой, но классическая инъекция под 5-м мускулем - это всегда очень приятно...

Так как позволяет легко и просто восстановить всю структуру базы и после, не спеша, дампить содержимое всех таблиц в пространстве СУБД до которых позволяют дотянуться права на основе таблицы разграничения доступа.

Информация о сервере:

версия:

5.0.41-community-nt-log

пользователь:

istdUser@pows002.gsfc.nasa.gov

главная база данных:

istd

В базе данных istd присутствуют следующие таблицы:

# access

# branch

# docs

# docsbranch

# intro

# programs

# branch

# docs

# docsbranch

# intro

# programs

Другая приятная неожиданность для атакующего сайтов NASA заключалась в том, что сайты ISTD и SED для аутентификации администраторов Web-приложений используют одну таблицу istd.access:

Столбцы из таблицы access:

# Id

# firstName

# lastName

# userName

# userID

# passWd

# projAdmin

# branchAdmin

# userAdmin

# userEmail

# deleteFlag

# dateCreated

# dateExp

# firstName

# lastName

# userName

# userID

# passWd

# projAdmin

# branchAdmin

# userAdmin

# userEmail

# deleteFlag

# dateCreated

# dateExp

Доступ к которой (как минимум на чтение) существовал у пользователя istdUser@pows002.gsfc.nasa.gov:

Так, атакующий, получив содержимое указанной таблицы, моментально сумел восстановить используемые пароли администраторов сайтов:

для www.istd.gsfc.nasa.gov:[1] cdutan: 7a8c7fa22b550647

[2] cdutan: 29bad1457ee5exxx = pass

[3] cdutan: 5d838e1214414xxx

[4] amaples: 6bd15dc17df47xxx

[5] mpena: 6d98684b668859ca = demo

[6] pmorales: 6d98684b668859ca = demo

[7] hbranch: 462f0bb410747xxx

[8] rboucarut: 462f0bb410747xxx

[9] bwarner: 56d220cf299589xxx

[10] jgibbon: 57fd17dc4acc0xxx

[11] jadams: 57fd17dc4acc0xxx

[12] ldegumbia: 7ea971e4746f1dxxx

[13] gshaw: 7704f33e5ba3axxx

[14] jknuble: 7aa98ff639f44xxx

[15] dclark: 56d220cf29958xxx

[16] Aseas: 01bb86d42fa7cxxx

для www.sed.gsfc.nasa.gov:[17] lray:08561c1c17889xxx

[18] krehm:548be399040104xxx

[19] jlynch:57fd17dc4acc0xxx

[20] cwildermann:0c3e79027e9a6xxx

[21] rwhitley:01bb86d42fa7cxxx

[22] ylue:56e6286107b5cxxx

[23] sgreen:56d220cf29958xxx

[24] blui:1da506dd3b569xxx

[25] lruley:462f0bb410747xxx

[26] eshell:6a361bbf05750xxx

[27] cdurachka:25000fbb79660xxx

[29] jbyrnes:7ea971e4746f1xxx

[30] rlutz:5c402ed75fb3exxx

[31] tflatley:2f78c90f14657de5 = d41d8cd9

[32] ehicks:5c402ed75fb3exxx

[33] phestnes:1e4f606e3e050xxx

[34] ppittman:5eb6d0877c779xxx

[35] acarbin:460d15eb1a0fexxx

Далее - банально, авторизация под пользователем cdutan и доступ к админке на www.istd.gsfc.nasa.gov:

Для взлома третьего сервера saif-1.larc.nasa.gov, хакер тоже использовал SQL-инъекцию, но в отличие от первых 2 случаев, эта была "слепая" SQL-инъекция (blind SQL-injection):

Проверка на Blind SQL-injection:

Информация о сервере:

версия:

5.1.31-community

пользователь:

root@localhost

главная БД:

ceossadb

путь к MySQL:

C:\Documents and Settings\All Users\Application Data\MySQL\MySQL Server 5.1\Data\

Ещё одна "проблема", magic_quotes_gpc=OFF, и MySQL-пользователь получает "все привилегии":

Другие БД:

# ceossadb

# information_schema

# mysql

# ceosvis

# information_schema

# mysql

# ceosvis

В базе данных ceosvis присутствуют следующие таблицы:

# instrument

# takes

# measurement

# contains

# mission

# takes

# measurement

# contains

# mission

Список таблиц главной БД:

# agency

# alt_names

# cat_measurements

# cat_missions

# cat_series

# cat_wavebands

# ceosdbversion

# constellations

# data_access_links

# db_update_phases

# ecv

# instr

# instr_agencies

# instr_desc

# instr_geometry

# instr_maturity

# instr_mission

# instr_res_swath_temp

# instr_sampling

# instr_status

# instr_status_biz

# instr_technology

# instr_technology_rawdata

# instr_type

# instr_waveband

# mappedor1

# measurement_confidence

# measurement_desc

# measurement_type

# measurementtypesconfidencepilot

# measurementtypespending

# method

# mission_agencies

# mission_status

# missions

# obs_requirments

# orbit_sense

# orbit_type

# requirements

# series

# series_agency

# series_missions

# societal_benefits

# sys_diagrams

# taxonomy

# typeatmosphere

# typereqapplication

# typerequirementsource

# typesmeasurementsconfidencepilot

# wmo_measurement

# alt_names

# cat_measurements

# cat_missions

# cat_series

# cat_wavebands

# ceosdbversion

# constellations

# data_access_links

# db_update_phases

# ecv

# instr

# instr_agencies

# instr_desc

# instr_geometry

# instr_maturity

# instr_mission

# instr_res_swath_temp

# instr_sampling

# instr_status

# instr_status_biz

# instr_technology

# instr_technology_rawdata

# instr_type

# instr_waveband

# mappedor1

# measurement_confidence

# measurement_desc

# measurement_type

# measurementtypesconfidencepilot

# measurementtypespending

# method

# mission_agencies

# mission_status

# missions

# obs_requirments

# orbit_sense

# orbit_type

# requirements

# series

# series_agency

# series_missions

# societal_benefits

# sys_diagrams

# taxonomy

# typeatmosphere

# typereqapplication

# typerequirementsource

# typesmeasurementsconfidencepilot

# wmo_measurement

В заключение, TinKode, добавил что "Причина взлома простая: взломал потому что мог это сделать, а они это позволили. Как вы можете видеть, я там ничего не менял".

источники:

tinkode.baywords.com

devteev.blogspot.com

tinkode.baywords.com

devteev.blogspot.com

Информация

Посетители, находящиеся в группе Гости, не могут оставлять комментарии к данной публикации.

Панель управления

Настройки страницы

помощь: С помощью данных кнопок Вы можете изменить расположение информационных блоков по горизонтали, а также настраивать яркость и размер шрифта.

Для этого, в Вашем браузере должен быть включён JavaScript и браузер должен принимать файлы cookie нашего домена.

Все изменения автоматически сохраняются в cookie-файле Вашего браузера в течение 365 дней со дня изменений настроек.

Подписка на сайт

Календарь

| Пн | Вт | Ср | Чт | Пт | Сб | Вс |

|---|---|---|---|---|---|---|

Популярные новости

Облако тегов

Microsoft Windows Антивирус Атака БРАУЗЕР Безопасность ВРЕДОНОСНЫЕ Вредоносные программы ДАННЫЕ ЗАЩИТА ИНФОРМАЦИЯ Интернет КОМПЬЮТЕР НОВОСТИ ПО ПРОГРАММА САЙТ СТАТЬИ США Система Софт ТРОЯН Термины УЯЗВИМОСТИ Уязвимые сайты ФАЙЛ Хакер ЧЕРВЬ безопасности взлом вирус доступ злоумышленник программы сайты сервер спам уязвимость файлы хакеры

Последние комментарии

» Написал: Павел

в новости: Бесплатный ключ для ESET Smart Security 5 на 6 месяцев

» Написал: Катерина

в новости: Бесплатный ключ для ESET Smart Security 5 на 6 месяцев

» Написал: Administrator

в новости: K9 Web Protection: бесплатный родительский контроль

» Написал: Елена

в новости: K9 Web Protection: бесплатный родительский контроль

» Написал: kholod

в новости: Бесплатный ключ на 1 год для IObit Malware Fighter PRO

» Написал: Серега из Стрежевого

в новости: Бесплатный ключ на 1 год для Comodo Internet Security Pro 2012

» Написал: Akex

в новости: Бесплатный ключ на 1 год для IObit Malware Fighter PRO

в новости: Бесплатный ключ для ESET Smart Security 5 на 6 месяцев

» Написал: Катерина

в новости: Бесплатный ключ для ESET Smart Security 5 на 6 месяцев

» Написал: Administrator

в новости: K9 Web Protection: бесплатный родительский контроль

» Написал: Елена

в новости: K9 Web Protection: бесплатный родительский контроль

» Написал: kholod

в новости: Бесплатный ключ на 1 год для IObit Malware Fighter PRO

» Написал: Серега из Стрежевого

в новости: Бесплатный ключ на 1 год для Comodo Internet Security Pro 2012

» Написал: Akex

в новости: Бесплатный ключ на 1 год для IObit Malware Fighter PRO