SecuRRity.Ru » Все публикации пользователя Administrator

Список самых опасных ошибок программирования

автор: Administrator | 22 февраля 2010, 03:31 | Просмотров: 14116теги: Статьи, список, уязвимости, опасные, ошибки, xss, SQL-Инъекция, программисты, программы

«Топ 25 самых опасных ошибок программирования» — это список самых опасных ошибок программирования, которые могут привести к серьезным уязвимостям в программном обеспечении. Они нередки, их легко найти и ими легко воспользоваться. Они опасны, потому что зачастую позволяют злоумышленнику полностью взять под контроль программу, украсть данные или вообще не дать программе функционировать.

Этот список — результат сотрудничества между SANS Institute, MITRE и многих экспертов по информационной безопасности в США и Европе. Список использует опыт, полученный при составлении «Top 20 attack vectors» институтом SANS и «Common Weakness Enumeration (CWE)» корпорацией MITRE.

MITRE поддерживает сайт, посвященный CWE, при поддержке «Национального центра кибербезопасности США» предоставляющий детальные описания 25-ти главных ошибок программирования вместе с авторитетными рекомендациями, как их смягчить и избежать. Сайт CWE также содержит данные по более чем 700 другим ошибкам программирования, проектирования и архитектуры, которые могут привести к уязвимостям.

Основная цель этого списка — устранить уязвимости прямо в зародыше, обучая программистов тому, как исключать наиболее общие ошибки еще до того, как программного обеспечение выпускается. Список будет средством для обучения и осведомления, которое поможет программистам предотвратить те виды уязвимостей, которыми поражена индустрия разработки ПО.

Потребители ПО могут пользоваться тем же списком, чтобы предъявлять более высокие требования к безопасности программного обеспечения. Наконец, менеджеры проектов и CIO (Chief Information Officer) могут использовать данный ТОП 25 для измерения успехов в обеспечении безопасности своих программ.

Как и в прошлом году, список самых опасных ошибок, возглавляют XSS-уязвимости (межсайтовый скриптинг), SQL-инъекции и проблемы связанные с переполнением буфера. Эти и другие ошибки ПО стали причиной взломов миллионов систем, включая недавнюю атаку на Google, поэтому приведённый контрольный список, всегда стоит держать под рукой не только новичкам:

Этот список — результат сотрудничества между SANS Institute, MITRE и многих экспертов по информационной безопасности в США и Европе. Список использует опыт, полученный при составлении «Top 20 attack vectors» институтом SANS и «Common Weakness Enumeration (CWE)» корпорацией MITRE.

MITRE поддерживает сайт, посвященный CWE, при поддержке «Национального центра кибербезопасности США» предоставляющий детальные описания 25-ти главных ошибок программирования вместе с авторитетными рекомендациями, как их смягчить и избежать. Сайт CWE также содержит данные по более чем 700 другим ошибкам программирования, проектирования и архитектуры, которые могут привести к уязвимостям.

Основная цель этого списка — устранить уязвимости прямо в зародыше, обучая программистов тому, как исключать наиболее общие ошибки еще до того, как программного обеспечение выпускается. Список будет средством для обучения и осведомления, которое поможет программистам предотвратить те виды уязвимостей, которыми поражена индустрия разработки ПО.

Потребители ПО могут пользоваться тем же списком, чтобы предъявлять более высокие требования к безопасности программного обеспечения. Наконец, менеджеры проектов и CIO (Chief Information Officer) могут использовать данный ТОП 25 для измерения успехов в обеспечении безопасности своих программ.

Как и в прошлом году, список самых опасных ошибок, возглавляют XSS-уязвимости (межсайтовый скриптинг), SQL-инъекции и проблемы связанные с переполнением буфера. Эти и другие ошибки ПО стали причиной взломов миллионов систем, включая недавнюю атаку на Google, поэтому приведённый контрольный список, всегда стоит держать под рукой не только новичкам:

Уязвимость SVN: Полгода спустя

автор: Administrator | 18 февраля 2010, 20:45 | Просмотров: 10896теги: Статьи, Безопасность, SVN, уязвимости, веб-сайт, исходные коды, защита информации

В продолжение работы, которую пол-года назад проделали компания 2Товарища и Антон Исайкин, мы (aldonin и dasm32) решили провести сканирование 1000000 самых популярных сайтов современного Web-а, начиная от google.com и заканчивая wordpress.com.

Мы использовали Perl для написания сканера. Первая его версия не использовала богатые возможности по созданию и использованию потоков. Но когда в течении 3х дней в результате было просканировано всего лишь 25% сайтов — жалкие 250000, срочно был поднят вопрос о повышении производительности :)

После небольшой, но неоценимой помощи товарищей с perlmonks.org многопоточность была вполне задействована, и всего за день была проверена остальная часть имеющейся у нас базы.

Результаты, конечно же, нас удивили.

Было обнаружено около 4500 (точнее — 0.43%) сайтов с вышеуказанной «уязвимостью». Процент оказался даже несколько выше, чем у 2Товарищей и Антона Исайкина. Среди них оказалось очень много крупных и популярных порталов и сервисов, имена и адреса которых мы не будем публиковать, последуя принципу авторов, обнаруживших этот аспект невнимательности многих веб-мастеров и администраторов.

Также за время сканирование на наш сервер было прислано всего одно гневное письмо от одного немецкого сайта, в котором, кстати, было написано, что мы «нагружаем» их веб-сервер :)). Одним жалким запросом. Ну да ладно.

Мы использовали Perl для написания сканера. Первая его версия не использовала богатые возможности по созданию и использованию потоков. Но когда в течении 3х дней в результате было просканировано всего лишь 25% сайтов — жалкие 250000, срочно был поднят вопрос о повышении производительности :)

После небольшой, но неоценимой помощи товарищей с perlmonks.org многопоточность была вполне задействована, и всего за день была проверена остальная часть имеющейся у нас базы.

Результаты, конечно же, нас удивили.

Было обнаружено около 4500 (точнее — 0.43%) сайтов с вышеуказанной «уязвимостью». Процент оказался даже несколько выше, чем у 2Товарищей и Антона Исайкина. Среди них оказалось очень много крупных и популярных порталов и сервисов, имена и адреса которых мы не будем публиковать, последуя принципу авторов, обнаруживших этот аспект невнимательности многих веб-мастеров и администраторов.

Также за время сканирование на наш сервер было прислано всего одно гневное письмо от одного немецкого сайта, в котором, кстати, было написано, что мы «нагружаем» их веб-сервер :)). Одним жалким запросом. Ну да ладно.

Война ботов, или как зарабатывают киберпреступники?

автор: Administrator | 17 февраля 2010, 13:42 | Просмотров: 8763теги: Статьи, Zeus, Spy Eye, боты, трояны, киберпространства, HTTP, персональные данные

Мы уже давно наблюдаем за развитием ситуации, связанной с вредоносной программой Win32/TrojanDownloader.Bredolab, в народе известной больше, как Zeus bot, или еще проще — Зевс. Это довольно успешное вредоносное поделье (не поворачивается язык назвать это продуктом) вирусописателей, уже давно прижилось на рынке злонамеренных программ, и пользуется большой популярностью среди киберприступников.

Ресурс ZeuS Tracker до сих пор фиксирует большое количество активных центров управления, созданных благодаря распространению данного троянца. Каждый такой центр может управлять огромным количеством ботов. Но чтобы не концентрировать в одном месте управление большим ботнетом, злоумышленники дробят его на несколько более мелких, на случай, если один из них выйдет по каким-либо причинам из строя.

Ресурс ZeuS Tracker до сих пор фиксирует большое количество активных центров управления, созданных благодаря распространению данного троянца. Каждый такой центр может управлять огромным количеством ботов. Но чтобы не концентрировать в одном месте управление большим ботнетом, злоумышленники дробят его на несколько более мелких, на случай, если один из них выйдет по каким-либо причинам из строя.

От BackDoor.Tdss.565 и выше (aka TDL3)

автор: Administrator | 16 февраля 2010, 11:47 | Просмотров: 14976теги: Статьи, BackDoor.Tdss.565, TDL3, троян, Безопасность, троянец, руткит, драйверы, автозапуск

Инсталляция

Уже с первых минут знакомства данная вредоносная программа начинает преподносить сюрпризы. Например, на этапе инсталляции используется оригинальный способ внедрения в системный процесс. Способ документированный, но ранее ни в одном вирусе не применявшийся. Это позволило обойти (обмануть) большинство поведенческих анализаторов и безнаказанно инсталлировать свой драйвер.

Теперь инсталляция продолжается уже в режиме ядра. Руткит проходит по стеку устройств, обслуживающих системный диск, и определяет соответствующий драйвер - свою будущую жертву для заражения. На какой именно модуль упадет выбор, зависит от конфигурации оборудования. Так, например, для системы, где системный диск имеет IDE- интерфейс, это будет atapi.sys, а в другой системе им может оказаться iastor.sys. Инфицирование драйверов файловой системы, сетевых драйверов и даже самого ядра уже не раз встречалось (BackDoor.Bulknet, Win32.Ntldrbot, Trojan.Spambot и т.д.) для обеспечения автозагрузки, и данный случай не является исключением.

Стоит отметить, что размер зараженного файла не изменяется, так как код вируса перезаписывает часть секции ресурсов. Причем код этот совсем небольшой - 896 байт (в более поздних версиях уже всего 481 байта) и представляет собой загрузчик основного тела руткита. При этом меняется точка входа, обнуляется ссылка на подпись драйвера и пересчитывается новая контрольная сумма файла. Адреса API-функций, необходимых этому загрузчику во время заражения, фиксируются в его теле в виде RVA. С одной стороны, это позволило существенно сократить его размер, а с другой - затруднить исследование зараженного драйвера на системе с другой версией ядра.

Затем вирус оценивает размер диска и выделяет для себя небольшой участок (24064 байта) с конца диска, где будет храниться основное тело руткита. Фактически, основным телом руткита становится часть драйвера, который занимается инсталляцией, но уже в виде бинарных данных, а не исполняемого образа. Этот блок начинается с маркера 'TDL3', далее следует 896 байт оригинальной секции ресурсов из зараженного драйвера. Там же, в конце диска, организуется отдельный виртуальный диск для компонентов пользовательского режима и файла конфигурации. Очень похоже, что на этот шаг авторов вдохновил BackDoor.Maxplus, который также создавал отдельное виртуальное устройство-диск для внедряемых компонентов. Подробнее об этом будет рассказано ниже.

В более поздних версиях (BackDoor.Tdss.1030) оригинальные данные ресурсов и само тело руткита сохраняются уже непосредственно на скрытом шифрованном диске в файлах rsrc.dat и tdl соответственно, что позволяет заметно облегчить возможность его обновления. После завершения инсталляции драйвер возвращает ошибку STATUS_SECRET_TOO_LONG (0xC0000154), что на самом деле информирует компоненты пользовательского режима об успехе, а систему заставляет выгрузить уже не нужный драйвер.

Microsoft заверила пользователей в надежности технологии BitLocker

автор: Administrator | 16 февраля 2010, 07:18 | Просмотров: 6861теги: Новости, Безопасность, BitLocker To Go, шифрования, Microsoft, взломать, защита информации

Компания Microsoft заверила корпоративных пользователей в надежности своей технологии BitLocker для шифрования сохраненной информации перед атаками на носители, снабженные криптопроцессорами TPM.

Пол Кук, директор Microsoft по безопасности клиентских систем Windows в промышленных средах (Windows Client Enterprise Security), объяснил, что полностью исключить атаку на TPM-оборудование нельзя, но правильная настройка BitLocker сводит вероятность успеха таких атак к нулю.

Так для дополнительной защиты можно использовать новый PIN-код, который будет генерироваться для полномочного пользователя BitLocker – без этого кода извлечь информацию нельзя.

Заявление представителя Microsoft стало ответом на сообщения о взломе TPM-криптопроцессора Infineon. Как мы сообщали ранее, специалист по безопасности электронных систем сумел получить доступ в логический модуль критопроцессора, где все данные обрабатываются в нешифрованном виде.

Пол Кук, директор Microsoft по безопасности клиентских систем Windows в промышленных средах (Windows Client Enterprise Security), объяснил, что полностью исключить атаку на TPM-оборудование нельзя, но правильная настройка BitLocker сводит вероятность успеха таких атак к нулю.

Так для дополнительной защиты можно использовать новый PIN-код, который будет генерироваться для полномочного пользователя BitLocker – без этого кода извлечь информацию нельзя.

Заявление представителя Microsoft стало ответом на сообщения о взломе TPM-криптопроцессора Infineon. Как мы сообщали ранее, специалист по безопасности электронных систем сумел получить доступ в логический модуль критопроцессора, где все данные обрабатываются в нешифрованном виде.

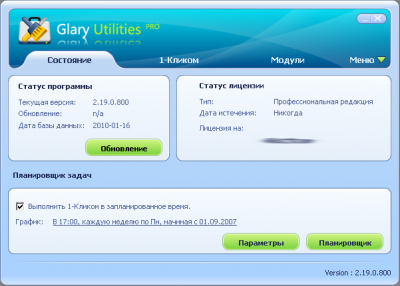

Glary Utilities Pro 2.19 — обзор + пожизненный лицензионный ключ в подарок

автор: Administrator | 16 февраля 2010, 05:56 | Просмотров: 34648теги: Статьи, обзор, Glary Utilities, утилита, защита компьютера, оптимизация, Безопасность, Сервис

Glary Utilities Pro — это функциональный набор системных твикеров и утилит, для тонкой настройки, повышения общего уровня производительности и защиты ПК. Данное приложение позволяет пользователю избавиться от ненужных файлов, от устаревших регистрационных записей и истории Интернет-активности (посредством установки различных плагинов, можно добиться полной совместимости данного приложения с более чем 45 различным программами).

При помощи Glary Utilities Pro, пользователь также может управлять (в том числе и удалять) различными модулями, используемыми для расширения функциональных возможностей браузера, производить анализ эффективности использования дискового пространства и поиск существующих копий определенных файлов.

Более того, Glary Utilities Pro оптимизирует процесс использования системной памяти, осуществляет поиск, а также исправление или удаление неработающих ярлыков, редактирование списка программ, загружающихся вместе с операционной системой, и удаление указанных приложений. Также поддерживаются функции поиска пустых директорий и удаления файлов, без возможности их последующего восстановления.

В этой статье Вас ждет:

При помощи Glary Utilities Pro, пользователь также может управлять (в том числе и удалять) различными модулями, используемыми для расширения функциональных возможностей браузера, производить анализ эффективности использования дискового пространства и поиск существующих копий определенных файлов.

Более того, Glary Utilities Pro оптимизирует процесс использования системной памяти, осуществляет поиск, а также исправление или удаление неработающих ярлыков, редактирование списка программ, загружающихся вместе с операционной системой, и удаление указанных приложений. Также поддерживаются функции поиска пустых директорий и удаления файлов, без возможности их последующего восстановления.

В этой статье Вас ждет:

# Описание программы

# Системные требования

# Установка программы

# Возможности программы

# Бесплатный пожизненный ключ, стоимостью $39.95

Троян Zeus вновь в центре внимания

автор: Administrator | 16 февраля 2010, 05:55 | Просмотров: 9345теги: Новости, троян, Zeus, Безопасность, ботнет, Zbot, фишинг, компьютер, защита данных

Тёмные личности, промышляющие сколачиванием Zeus-ботнетов, в очередной раз проявили фантазию в деле внедрения троянов на компьютеры наивных пользователей. Теперь Zeus в качестве приманки использует страшилку про самого себя, сообщает SophosLabs.

Напомним, что в начале месяца известный обозреватель киберугроз Брайан Кребс (Brian Krebs) сообщил о фишинговой атаке на служащих госструктур США. Многие владельцы почтовых ящиков в доменах .gov и .mil получили поддельные письма, якобы отправленные Агентством национальной безопасности. По указанной в письмах ссылке раздавалась одна из разновидностей банковского трояна Zeus.

Уже через несколько дней после означенной публикации многие пользователи стали получать письма с предупреждением об этой атаке. Первые несколько абзацев текста этих писем были тщательно скопипастены у Кребса, а за ними было размещено предложение скачать обновление безопасности для Windows 2000/XP/Vista/7.

Напомним, что в начале месяца известный обозреватель киберугроз Брайан Кребс (Brian Krebs) сообщил о фишинговой атаке на служащих госструктур США. Многие владельцы почтовых ящиков в доменах .gov и .mil получили поддельные письма, якобы отправленные Агентством национальной безопасности. По указанной в письмах ссылке раздавалась одна из разновидностей банковского трояна Zeus.

Уже через несколько дней после означенной публикации многие пользователи стали получать письма с предупреждением об этой атаке. Первые несколько абзацев текста этих писем были тщательно скопипастены у Кребса, а за ними было размещено предложение скачать обновление безопасности для Windows 2000/XP/Vista/7.

Бесплатный лицензионный ключ для Glary Utilities Pro 2.19

автор: Administrator | 14 февраля 2010, 11:11 | Просмотров: 25211теги: Бесплатные лицензии, защита компьютера, доступ, браузер, реестр, файлы, Безопасность

это предложение уже не действует.

Glary Utilities Pro предложит вам множество простых в использовании системных инструментов и утилит, чтобы подчистить, настроить и защитить ваш компьютер, а также заставить его работать быстрее.

Программа поможет вам почистить ненужные общие файлы, а также ошибочные записи в реестр или Интернет ссылки. Вы сможете управлять плагинами браузера и удалять их, анализировать процент использования жесткого диска, а также удалять копии файлов. Glary Utilities Pro поможет вам просматривать и удалять расширения оболочки, защищать файлы паролями от ненужного доступа, разделять большие файлы на маленькие и снова соединять их.

Более того, Glary Utilities Pro сможет оптимизировать память, находить, исправлять или удалять недействующие ярлыки Windows, управлять программами автозапуска и удалять программы. В программу также входит функция безопасного удаления файлов, поиск пустых папок и т.д.

Файлы «cookie»: часто задаваемые вопросы

автор: Administrator | 11 февраля 2010, 01:26 | Просмотров: 62668теги: Статьи, cookie, куки, веб-сервер, браузер, обозреватель, компьютер, данные, HTTP-запрос

Cookies (куки) — небольшой фрагмент данных, созданный веб-сервером и хранимый на компьютере пользователя в виде файла, который веб-клиент (обычно веб-браузер) каждый раз пересылает веб-серверу в HTTP-запросе при попытке открыть страницу соответствующего сайта. Применяется для сохранения данных на стороне пользователя, на практике обычно используется для:

Далее приведены ответы на некоторые распространенные вопросы о файлах «cookies»:

- аутентификации пользователя;

- хранения персональных предпочтений и настроек пользователя;

- отслеживания состояния сессии доступа пользователя;

- ведения статистики о пользователях;

Далее приведены ответы на некоторые распространенные вопросы о файлах «cookies»:

- Для чего используются файлы «cookie»?

- Можно ли заблокировать или удалить файлы «cookie»?

- Следует ли блокировать все файлы «cookie»?

- Что такое временные файлы «cookie»?

- Что такое постоянные файлы «cookie»?

- Что такое основные файлы «cookie»?

- Что такое сторонние файлы «cookie»?

- Приватность и сторонние куки

- Заблуждения

Как включить, блокировать и удалить все файлы cookies в Chrome, IE, Firefox, Opera и Safari

автор: Administrator | 11 февраля 2010, 01:24 | Просмотров: 44720теги:

Современые браузеры предоставляют много разных способов управлять файлами cookie, сохраненными на компьютере. Можно заблокировать или разрешить куки, либо выбрать определенные веб-узлы, с которых Вы разрешите принимать файлы cookie. При изменениях такого рода те файлы куки, которые уже сохранены на компьютере, не будут затронуты. По этой причине может потребоваться удалить файлы cookie, уже сохраненные на компьютере, прежде чем выполнять эти шаги. Чтобы узнать больше прочитайте статью: Файлы «cookie»: часто задаваемые вопросы.

Включение файлов «cookie»:

Удаление файлов «cookie»:

Блокирование файлов «cookie»:

Включение файлов «cookie»:

- Как включить все cookies в Google Chrome?

- Как включить все cookies в Internet Explorer 8?

- Как включить все cookies в Mozilla Firefox?

- Как включить все cookies в Opera?

- Как включить все cookies в Safari?

Удаление файлов «cookie»:

- Как удалить файлы cookies в Google Chrome?

- Как удалить файлы cookies в Internet Explorer 8?

- Как удалить файлы cookies в Mozilla Firefox?

- Как удалить файлы cookies в Opera?

- Как удалить файлы cookies в Safari?

Блокирование файлов «cookie»:

- Как блокировать всех файлов cookies в Google Chrome?

- Как блокировать всех файлов cookies в Internet Explorer 8?

- Как блокировать всех файлов cookies в Mozilla Firefox?

- Как блокировать всех файлов cookies в Opera?

- Как блокировать всех файлов cookies в Safari?

Новый троян Spy Eye пытается уничтожить своего конкурента — Zeus

автор: Administrator | 11 февраля 2010, 00:42 | Просмотров: 9757теги: Новости, троян, Spy Eye, Zeus, ботнет, Безопасность, компьютер, угрозы безопасности, пк

В интернете появился новый ботнет Spy Eye, который объявил войну своему уже достаточно известному конкуренту Zeus. Он удаляет код Zeus с ПК жертвы, предварительно похищая его базы данных. Аналитики говорят, что родина этого агрессивного вредоноса - Россия.

В Сети появилась новая троянская программа, которая объявила войну своему более крупному конкуренту на зараженных компьютерах. По словам специалистов в сфере интернет-безопасности, оригинальный функционал всего несколько дней назад появился в еще сравнительно неизвестном троянце Spy Eye, который пытается уничтожить своего крупного конкурента под названием Zeus, сообщает PCWorld.

Новая функция называется Kill Zeus и позволяет программе удалять код Zeus с компьютера жертвы, перед этим получив эксклюзивный доступ ко всей базе его логинов и паролей.

Как Zeus, так и Spy Eye являются троянскими программами, которые используются злоумышленниками для создания ботнетов - сетей зараженных машин. Аналитики отмечают, что в прошлом году популярность ботнетов существенно выросла. По данным ФБР за октябрь 2009 г., потери из-за них составили около $100 млн.

В Сети появилась новая троянская программа, которая объявила войну своему более крупному конкуренту на зараженных компьютерах. По словам специалистов в сфере интернет-безопасности, оригинальный функционал всего несколько дней назад появился в еще сравнительно неизвестном троянце Spy Eye, который пытается уничтожить своего крупного конкурента под названием Zeus, сообщает PCWorld.

Новая функция называется Kill Zeus и позволяет программе удалять код Zeus с компьютера жертвы, перед этим получив эксклюзивный доступ ко всей базе его логинов и паролей.

Как Zeus, так и Spy Eye являются троянскими программами, которые используются злоумышленниками для создания ботнетов - сетей зараженных машин. Аналитики отмечают, что в прошлом году популярность ботнетов существенно выросла. По данным ФБР за октябрь 2009 г., потери из-за них составили около $100 млн.

Панель управления

Настройки страницы

помощь: С помощью данных кнопок Вы можете изменить расположение информационных блоков по горизонтали, а также настраивать яркость и размер шрифта.

Для этого, в Вашем браузере должен быть включён JavaScript и браузер должен принимать файлы cookie нашего домена.

Все изменения автоматически сохраняются в cookie-файле Вашего браузера в течение 365 дней со дня изменений настроек.

Подписка на сайт

Календарь

| Пн | Вт | Ср | Чт | Пт | Сб | Вс |

|---|---|---|---|---|---|---|

Популярные новости

Облако тегов

Microsoft Windows Антивирус Атака БРАУЗЕР Безопасность ВРЕДОНОСНЫЕ Вредоносные программы ДАННЫЕ ЗАЩИТА ИНФОРМАЦИЯ Интернет КОМПЬЮТЕР НОВОСТИ ПО ПРОГРАММА САЙТ СТАТЬИ США Система Софт ТРОЯН Термины УЯЗВИМОСТИ Уязвимые сайты ФАЙЛ Хакер ЧЕРВЬ безопасности взлом вирус доступ злоумышленник программы сайты сервер спам уязвимость файлы хакеры

Последние комментарии

» Написал: Павел

в новости: Бесплатный ключ для ESET Smart Security 5 на 6 месяцев

» Написал: Катерина

в новости: Бесплатный ключ для ESET Smart Security 5 на 6 месяцев

» Написал: Administrator

в новости: K9 Web Protection: бесплатный родительский контроль

» Написал: Елена

в новости: K9 Web Protection: бесплатный родительский контроль

» Написал: kholod

в новости: Бесплатный ключ на 1 год для IObit Malware Fighter PRO

» Написал: Серега из Стрежевого

в новости: Бесплатный ключ на 1 год для Comodo Internet Security Pro 2012

» Написал: Akex

в новости: Бесплатный ключ на 1 год для IObit Malware Fighter PRO

в новости: Бесплатный ключ для ESET Smart Security 5 на 6 месяцев

» Написал: Катерина

в новости: Бесплатный ключ для ESET Smart Security 5 на 6 месяцев

» Написал: Administrator

в новости: K9 Web Protection: бесплатный родительский контроль

» Написал: Елена

в новости: K9 Web Protection: бесплатный родительский контроль

» Написал: kholod

в новости: Бесплатный ключ на 1 год для IObit Malware Fighter PRO

» Написал: Серега из Стрежевого

в новости: Бесплатный ключ на 1 год для Comodo Internet Security Pro 2012

» Написал: Akex

в новости: Бесплатный ключ на 1 год для IObit Malware Fighter PRO