SecuRRity.Ru » Все публикации пользователя Administrator

Оборудование компании Siemens под угрозой 0-day уязвимости Windows

автор: Administrator | 19 июля 2010, 19:01 | Просмотров: 6199теги: Siemens, уязвимость, вирус, ярлык

Компания Siemens предупредила корпоративных пользователей о вирусе, поражающем компьютеры, на которых работает система контроля и управления производственными объектами, продаваемая компанией. Предварительный анализ вируса, вызвавшего беспокойство Siemens, показал, что он, скорее всего, предназначен для хищения коммерческих секретов.

Компания Siemens предупредила корпоративных пользователей о вирусе, поражающем компьютеры, на которых работает система контроля и управления производственными объектами, продаваемая компанией. Предварительный анализ вируса, вызвавшего беспокойство Siemens, показал, что он, скорее всего, предназначен для хищения коммерческих секретов.Вирус создан для поражения системы контроля и управления производством SIMATIC WinCC, поставляемой Siemens. Для проникновения на компьютер используется незакрытая уязвимость в защите ОС Windows, связанная с обработкой LNK-файлов (ярлыки). Компания отмечает, что компьютеры, на которых работает программное обеспечение класса SIMATIC WinCC, обычно не подключены к Интернет, дабы уменьшить риск заражения.

Вероятно, именно поэтому вирус спроектирован так, чтобы проникать в систему на инфицированном USB-носителе. Когда устройство подключается к компьютеру, зловредное ПО копирует себя на другие обнаруженные USB-носители и сканирует компьютер в поисках SIMATIC WinCC. Если софт обнаружен, вирус пытается получить контроль над ним при помощи пароля, используемого производителем по-умолчанию.

Уязвимость при обработке ярлыков в Microsoft Windows

автор: Administrator | 19 июля 2010, 18:41 | Просмотров: 9374теги: Уязвимости, ярлык, Microsoft, Windows

ОПИСАНИЕ:

ОПИСАНИЕ:Уязвимость позволяет удаленному пользователю скомпрометировать целевую систему.

Уязвимость существует из-за недостаточной обработки некоторых параметров в Windows Shell при обработке ярлыков (.lnk) во время подключения иконки. Удаленный пользователь может с помощью специально сформированного ярлыка выполнить произвольный код на целевой системе.

Для успешной эксплуатации уязвимости пользователю потребуется вставить сменный носитель в систему (при включенном автоматическом проигрывании) или открыть внешний диск (при отключенном автоматическом проигрывании) с помощью Explorer или аналогичного файлового менеджера. Эксплуатация уязвимости также возможно через общедоступные сетевые папки и WebDAV.

В настоящий момент уязвимости активно эксплуатируется через зараженные USB носители.

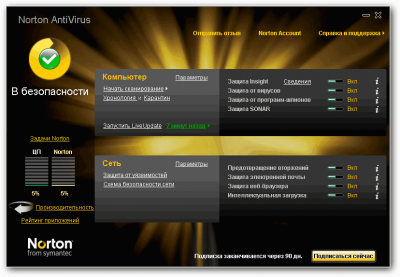

Norton AntiVirus 2010 — бесплатно на 90 дней

автор: Administrator | 19 июля 2010, 17:55 | Просмотров: 105336теги: Бесплатные лицензии, Norton AntiVirus 2010, антивирусная защита

Norton AntiVirus 2010 — это автоматическая антивирусная защита, которая будет защищать персональный компьютер от вирусов, программ-шпионов, троянских коней, червей, ботов и руткитов. Norton AntiVirus 2010 будет обеспечивать непрерывную автоматическую защиту от новых интернет-угроз, а интеллектуальное сканирование будет занимать меньше времени, не мешая пользователю играть или работать на компьютере.

Помимо этого, Norton AntiVirus 2010 будет защищать ПК от новейших угроз с помощью превентивной многоуровневой системы безопасности и от разных атак из Интернета, использующих уязвимости веб-браузера. Также, не будет позволять посторонним перехватить управление компьютером и воспользоваться им для атаки других компьютеров. Стоит заметить, что Norton AntiVirus 2010 помогает защитить домашнюю сеть, следить за ее работой и автоматически защищает компьютер при подключении к общедоступным беспроводным сетям.

Norton Power Eraser 1.0.0.58

автор: Administrator | 28 июня 2010, 23:49 | Просмотров: 9615теги: Бесплатный софт, Symantec Corporation, Norton Power Eraser

Norton Power Eraser — это бесплатная утилита не нуждающиеся в установке, специально разработана для удаления вредоносных программ, которых, обычные антивирусные программы не могут удалять. Как правило, это фальшивые антивирусы постоянно предупреждающие пользователя о проблемах с безопасностью и требуя заплатить злоумышленникам за ложную защиту. Проблема в том, что многие пользователи не подозревают о фальшивом антивирусе, а ещё, даже если они и знают, что это вредоносное программное обеспечение — им будет очень трудно удалить ложных антивирусов.

Именно для этого и было создана бесплатная утилита Norton Power Eraser, помогающая избавиться от трудно удаляемых вредоносных программ. Стоит заметить, что из-за того что используя Norton Power Eraser всегда существует вероятность, что для удаления будет выбрана вполне легальная программа, рекомендуется использовать утилиту Norton Power Eraser с большой осторожностью, а также, только в тех случаев когда другие способы не помогают.

Именно для этого и было создана бесплатная утилита Norton Power Eraser, помогающая избавиться от трудно удаляемых вредоносных программ. Стоит заметить, что из-за того что используя Norton Power Eraser всегда существует вероятность, что для удаления будет выбрана вполне легальная программа, рекомендуется использовать утилиту Norton Power Eraser с большой осторожностью, а также, только в тех случаев когда другие способы не помогают.

URL Analysis: Проверить ссылку на безопасность и узнать что спрятано за ней

автор: Administrator | 25 июня 2010, 09:00 | Просмотров: 11905теги: URL Analysis, онлайн, сервис, ссылки

Уважаемые друзья,

Уважаемые друзья,Хочу представить Вашему вниманию наш новый бесплатный онлайн сервис URL Analysis, с помощью которого Вы всегда можете проверить подозрительные ссылки на безопасность, тем самым не подвергая Ваш компьютер опасности. Таким образом, получив подозрительную ссылку (в том числе и «короткую ссылку»), Вы можете узнать заранее если предлагаемый сайт будет нанести вред Вашему компьютеру.

Стоит заметить, что сервис URL Analysis использует API безопасности Safe Browsing, который применяется в оболочке Google Desktop, в браузерах Mozilla Firefox, Google Chrome и другие, для блокирования сайтов распространяющие вредоносные коды или которые являются фишинговые.

Хеширование

автор: Administrator | 24 июня 2010, 12:53 | Просмотров: 17586теги: Термины, Хеширование

Хеширование (иногда хэширование, англ. hashing) — преобразование входного массива данных произвольной длины в выходную битовую строку фиксированной длины. Такие преобразования также называются хеш-функциями или функциями свёртки, а их результаты называют хешем, хеш-кодом или дайджестом сообщения (англ. message digest).

Хеширование (иногда хэширование, англ. hashing) — преобразование входного массива данных произвольной длины в выходную битовую строку фиксированной длины. Такие преобразования также называются хеш-функциями или функциями свёртки, а их результаты называют хешем, хеш-кодом или дайджестом сообщения (англ. message digest).Хеширование применяется для сравнения данных: если у двух массивов хеш-коды разные, массивы гарантированно различаются; если одинаковые — массивы, скорее всего, одинаковы. В общем случае однозначного соответствия между исходными данными и хеш-кодом нет в силу того, что количество значений хеш-функций меньше чем вариантов входного массива; существует множество массивов, дающих одинаковые хеш-коды — так называемые коллизии. Вероятность возникновения коллизий играет немаловажную роль в оценке качества хеш-функций.

Существует множество алгоритмов хеширования с различными характеристиками (разрядность, вычислительная сложность, криптостойкость и т. п.). Выбор той или иной хеш-функции определяется спецификой решаемой задачи. Простейшими примерами хеш-функций могут служить контрольная сумма или CRC.

Как отличить одно вредоносное ПО от другого?

автор: Administrator | 24 июня 2010, 02:03 | Просмотров: 8981теги: вредоносные программы, Вирусы, Трояны, Черви

Что действительно известно пользователям о вирусах, шпионском ПО, троянах и червях? Ответ - «почти ничего». Часто одно понятие подменяют другим или все вместе называют просто «вирусами», тогда как их механизмы действия и распространения в корне отличаются друг от друга.

Что действительно известно пользователям о вирусах, шпионском ПО, троянах и червях? Ответ - «почти ничего». Часто одно понятие подменяют другим или все вместе называют просто «вирусами», тогда как их механизмы действия и распространения в корне отличаются друг от друга.Что такое Вредоносные программы вообще?

Это общий термин, используемый для описания всех вирусов, червей, шпионского ПО и прочих программ, специально предназначенных для нанесения вреда вашего компьютеру или кражи личной информации.Десятка самых «забавных» Вирусов, Троянов и Червей

автор: Administrator | 24 июня 2010, 00:30 | Просмотров: 20334теги: Вирусы, Трояны, Черви

1. Вирус «Очень смешной» или «Я тебя люблю»

1. Вирус «Очень смешной» или «Я тебя люблю»2. Вирус ХЛС (HPS)

3. Вирус Под кайфом, или вирус Марихуаны

4. Вирус ПолиПостер (PolyPoster)

5. Червь Карик-А

6. Червь Wurmark

7. Вирус Разум (Brain)

8. Троянский конь — Черепа

9. Троянский конь — Комар

10. Червь Cuebot-K

Contrail: зашифрованная соцсеть Microsoft

автор: Administrator | 23 июня 2010, 23:52 | Просмотров: 3885теги: Contrail, API, Microsoft, социальная сеть

В Microsoft была разработана социальная сеть для пользователей мобильных устройств, в которой весь контент хранится на сервере в зашифрованном виде.

В Microsoft была разработана социальная сеть для пользователей мобильных устройств, в которой весь контент хранится на сервере в зашифрованном виде.Исследовательское отделение компании Microsoft разработало защищенную социальную сеть для пользователей мобильных устройств. Ее принцип действия если не исключает утечки информации в ненужные руки, то сильно уменьшает ее вероятность.

Каждое пятое Android-приложение является потенциально небезопасной

автор: Administrator | 23 июня 2010, 21:35 | Просмотров: 6553теги: уязвимость, Android, операционная система, SMS, защита

При анализе 48 тыс. стороннего ПО для Google Android выяснилось, что каждое пятое приложение (то есть 20% приложений) из них являются потенциально небезопасными и могут привести к краже личных данных пользователя злоумышленниками.

При анализе 48 тыс. стороннего ПО для Google Android выяснилось, что каждое пятое приложение (то есть 20% приложений) из них являются потенциально небезопасными и могут привести к краже личных данных пользователя злоумышленниками.Пользователи, скачивающие сторонние приложения для своих смартфонов на базе операционной системы Android, рискуют своими личными и профессиональными данными, так как многие из этих приложений являются потенциально небезопасными и уязвимыми для вирусов и прочего вредоносного ПО, говорится в новом отчете компании SMobile Systems.

В рамках своего исследования был проведен анализ более чем 48 тыс. приложений, которые сейчас доступны для скачивания пользователям Android и обнаружен целый ряд угроз. Так, 20% приложений для мобильной операционной системы Android требуют предоставить им доступ к персональной или другой важной информации пользователя, которая может быть использована злоумышленниками для таких целей, как кража личности, мошенничество с банковскими счетами и даже корпоративный шпионаж.

Apple «в тайне» обновила антивирусную защиту для Snow Leopard

автор: Administrator | 22 июня 2010, 03:18 | Просмотров: 4684теги: XProtect, Apple, Mac Os X, Snow Leopard, антивирусная защита

Спустя десять месяцев после дебюта системы антивирусного сканирования для операционной системы Snow Leopard компания Apple добавила в нее новую сигнатуру. Британский производитель антивирусов Sophos сообщил, что представленная в прошлый четверг сборка Mac OS X 10.6.4 получила обновление функции XProtect.

Спустя десять месяцев после дебюта системы антивирусного сканирования для операционной системы Snow Leopard компания Apple добавила в нее новую сигнатуру. Британский производитель антивирусов Sophos сообщил, что представленная в прошлый четверг сборка Mac OS X 10.6.4 получила обновление функции XProtect.Данная функция, названная так, поскольку сигнатуры вредоносного ПО в Snow Leopard хранятся в файле под названием XProtect.plist, впервые была выпущена в августе 2009 года, одновременно с премьерой Mac OS X 10.6. В то время Apple включила в нее сигнатуры только по двум типам вирусов: троянов, которые компания Symantec назвала RSPlug.a и Iservice. В версии же 10.6.4 появилась сигнатура еще для одного трояна – HellRTS, согласно номенклатуре упомянутой компании.

Панель управления

Настройки страницы

помощь: С помощью данных кнопок Вы можете изменить расположение информационных блоков по горизонтали, а также настраивать яркость и размер шрифта.

Для этого, в Вашем браузере должен быть включён JavaScript и браузер должен принимать файлы cookie нашего домена.

Все изменения автоматически сохраняются в cookie-файле Вашего браузера в течение 365 дней со дня изменений настроек.

Подписка на сайт

Календарь

| Пн | Вт | Ср | Чт | Пт | Сб | Вс |

|---|---|---|---|---|---|---|

Популярные новости

Облако тегов

Microsoft Windows Антивирус Атака БРАУЗЕР Безопасность ВРЕДОНОСНЫЕ Вредоносные программы ДАННЫЕ ЗАЩИТА ИНФОРМАЦИЯ Интернет КОМПЬЮТЕР НОВОСТИ ПО ПРОГРАММА САЙТ СТАТЬИ США Система Софт ТРОЯН Термины УЯЗВИМОСТИ Уязвимые сайты ФАЙЛ Хакер ЧЕРВЬ безопасности взлом вирус доступ злоумышленник программы сайты сервер спам уязвимость файлы хакеры

Последние комментарии

» Написал: Павел

в новости: Бесплатный ключ для ESET Smart Security 5 на 6 месяцев

» Написал: Катерина

в новости: Бесплатный ключ для ESET Smart Security 5 на 6 месяцев

» Написал: Administrator

в новости: K9 Web Protection: бесплатный родительский контроль

» Написал: Елена

в новости: K9 Web Protection: бесплатный родительский контроль

» Написал: kholod

в новости: Бесплатный ключ на 1 год для IObit Malware Fighter PRO

» Написал: Серега из Стрежевого

в новости: Бесплатный ключ на 1 год для Comodo Internet Security Pro 2012

» Написал: Akex

в новости: Бесплатный ключ на 1 год для IObit Malware Fighter PRO

в новости: Бесплатный ключ для ESET Smart Security 5 на 6 месяцев

» Написал: Катерина

в новости: Бесплатный ключ для ESET Smart Security 5 на 6 месяцев

» Написал: Administrator

в новости: K9 Web Protection: бесплатный родительский контроль

» Написал: Елена

в новости: K9 Web Protection: бесплатный родительский контроль

» Написал: kholod

в новости: Бесплатный ключ на 1 год для IObit Malware Fighter PRO

» Написал: Серега из Стрежевого

в новости: Бесплатный ключ на 1 год для Comodo Internet Security Pro 2012

» Написал: Akex

в новости: Бесплатный ключ на 1 год для IObit Malware Fighter PRO