SecuRRity.Ru » Облако тегов » AutoRun

Специалисты из компании Netragard использовали «троянскую мышь» для взлома сети

автор: Administrator | 28 июня 2011, 17:41 | Просмотров: 7045теги: Netragard, взлом, Autorun

Когда хакеры из тестовой фирмы Netragard были наняты для проверки брандмауэра клиента на возможность проникновения, они знали, что их работа будет сильно осложнена. Заказчик намеренно закрыл доступ к социальным сетям, телефонам и другим направлениям социального инжиниринга. Получение несанкционированного физического доступа к компьютерам было также под запретом.

Когда хакеры из тестовой фирмы Netragard были наняты для проверки брандмауэра клиента на возможность проникновения, они знали, что их работа будет сильно осложнена. Заказчик намеренно закрыл доступ к социальным сетям, телефонам и другим направлениям социального инжиниринга. Получение несанкционированного физического доступа к компьютерам было также под запретом.Лишенные легкого варианта решения проблемы, хакеры обычно полагаются на дополнительные средства. Так, технический директор компании Netragard, Эдриэл Дисотэлз, позаимствовал идею проникновения прямо из фильма «Миссия невыполнима»: он модифицировал популярную стандартную мышь и оборудовал ее флэш-накопителем, а также мощным микроконтроллером, который запускает код атаки и обеспечивает доступ к любому подключенному к нему компьютеру.

Для того, чтобы атака состоялась, модифицированная USB-мышь Logitech должна выглядеть и вести себя в точности так, как и обычное устройство. Но, кроме того, она должна также обладать секретными возможностями, которые позволят ей делать вещи, о которых пользователь не смеет даже мечтать.

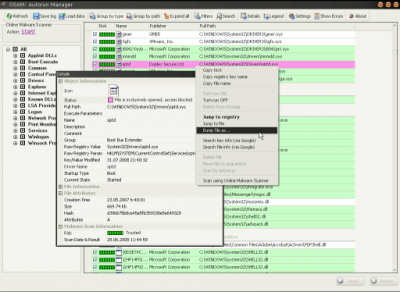

OSAM: Autorun Manager v5.0

автор: Zorro | 22 апреля 2010, 16:50 | Просмотров: 7884теги: Софт, OSAM, Autorun, Информационная Безопасность, Online Solutions, Windows

О компании:

Компания "Онлайн решения" (Online Solutions) была основана в январе 2006 года группой молодых и успешных высококвалифицированных специалистов по информационной безопасности.

Основным направлением деятельности компании является разработка программного обеспечения, осуществляющего комплексную защиту информационных систем (домашних компьютеров пользователей, рабочих мест, корпоративных сетей) от существующих угроз, связанных с несанкционированным доступом к информации, ее модификацией или уничтожением.

Мы постоянно проводим исследования, анализ и тестирование существующих, а так же разработку передовых технологий в сфере информационной безопасности. Занимаемся проблемой продвижения защищенных систем до конечного пользователя.

"OSAM" (Online Solutions Autorun Manager) - вляется мощным и надежным инструментом для контроля за “чистотой” автоматически загружающихся или запускающихся в определенных условиях (без ведома пользователя) программ и компонентов.

С помощью менеджера "OSAM" можно сразу же, сделав всего лишь один клик мышью, получить полную и достоверную информацию обо всех компонентах, которые стартуют вместе с системой и тем или иным образом могут влиять на ее функции.

Практически все типы вредоносных программ, встречающихся последние 7-10 лет, используют различные механизмы для “закрепления” на зараженной системе пользователя. Все это вы сможете увидеть и проконтролировать, а самое главное - обезвредить без чьей-либо посторонней помощи, воспользовавшись этим продуктом.

Наиболее остро стоящая проблема безопасности компьютеров пользователей - руткиты (rootkits). Это вредоносное ПО, которое интегрируется в систему на “низком” уровне и прячет себя со всеми признаками своего присутствия. Зачастую пользователь даже не в курсе, что за его системой установлен контроль злоумышленниками. Но это не страшно: производится ли скрытый запуск драйвера руткита или речь о других скрытых ключах - любой из этих вариантов автозапуска будет обнаружен менеджером "OSAM".

Современные вредоносные программы таких типов как Adware, Spyware, SpamBots и др. не удаляются полноценно существующими на рынке антивирусными решениями. Либо после такого “успешного” лечения у пользователя вообще не работает Интернет и локальная сеть или другие компоненты системы. Пользователь остается в беспомощном положении - один на один со своей проблемой. Менеджер "OSAM" легко решит эту проблему!

Вирус заблокировал доступ к ключу реестра или файлу? Любыми другими средствами никак не удается их удалить? Менеджер "OSAM" справится и с этой задачей.

А в случае, если пользователь испытывает затруднения, он может воспользоваться несколькими функциями, чтобы прибегнуть к помощи сторонних специалистов (например, на нашем форуме) - сохранение полного отчета о его системе (все автозагрузки), сохранение полного “слепка” данных об автозагрузках (абсолютно в том же виде, как это присутствует на системе пользователя).

Компания "Онлайн решения" (Online Solutions) была основана в январе 2006 года группой молодых и успешных высококвалифицированных специалистов по информационной безопасности.

Основным направлением деятельности компании является разработка программного обеспечения, осуществляющего комплексную защиту информационных систем (домашних компьютеров пользователей, рабочих мест, корпоративных сетей) от существующих угроз, связанных с несанкционированным доступом к информации, ее модификацией или уничтожением.

Мы постоянно проводим исследования, анализ и тестирование существующих, а так же разработку передовых технологий в сфере информационной безопасности. Занимаемся проблемой продвижения защищенных систем до конечного пользователя.

"OSAM" (Online Solutions Autorun Manager) - вляется мощным и надежным инструментом для контроля за “чистотой” автоматически загружающихся или запускающихся в определенных условиях (без ведома пользователя) программ и компонентов.

С помощью менеджера "OSAM" можно сразу же, сделав всего лишь один клик мышью, получить полную и достоверную информацию обо всех компонентах, которые стартуют вместе с системой и тем или иным образом могут влиять на ее функции.

Практически все типы вредоносных программ, встречающихся последние 7-10 лет, используют различные механизмы для “закрепления” на зараженной системе пользователя. Все это вы сможете увидеть и проконтролировать, а самое главное - обезвредить без чьей-либо посторонней помощи, воспользовавшись этим продуктом.

Наиболее остро стоящая проблема безопасности компьютеров пользователей - руткиты (rootkits). Это вредоносное ПО, которое интегрируется в систему на “низком” уровне и прячет себя со всеми признаками своего присутствия. Зачастую пользователь даже не в курсе, что за его системой установлен контроль злоумышленниками. Но это не страшно: производится ли скрытый запуск драйвера руткита или речь о других скрытых ключах - любой из этих вариантов автозапуска будет обнаружен менеджером "OSAM".

Современные вредоносные программы таких типов как Adware, Spyware, SpamBots и др. не удаляются полноценно существующими на рынке антивирусными решениями. Либо после такого “успешного” лечения у пользователя вообще не работает Интернет и локальная сеть или другие компоненты системы. Пользователь остается в беспомощном положении - один на один со своей проблемой. Менеджер "OSAM" легко решит эту проблему!

Вирус заблокировал доступ к ключу реестра или файлу? Любыми другими средствами никак не удается их удалить? Менеджер "OSAM" справится и с этой задачей.

А в случае, если пользователь испытывает затруднения, он может воспользоваться несколькими функциями, чтобы прибегнуть к помощи сторонних специалистов (например, на нашем форуме) - сохранение полного отчета о его системе (все автозагрузки), сохранение полного “слепка” данных об автозагрузках (абсолютно в том же виде, как это присутствует на системе пользователя).

На сегодняшний день, червь Kido является угрозой номер один в России

автор: Administrator | 9 октября 2009, 23:32 | Просмотров: 5413теги: Новости, червь, Kido, Eset, рейтинг, Conficker, онлайн, компьютер, Россия, Autorun, вирусы

Компания Eset опубликовала рейтинг самых распространенных интернет-угроз, выявленных специалистами вирусной лаборатории Eset с помощью технологии раннего обнаружения ThreatSense.Net в сентябре 2009 г.

По данным Eset, в мировом рейтинге зафиксировано увеличение вредоносного программного обеспечения, распространяющегося с помощью съемных носителей. На сегодняшний день угрозы INF/Autorun находятся на второй позиции рейтинга (7,53%).

Высокий процент заражений autorun-угрозами отмечен в Объединенных Арабских Эмиратах (7,36%), Израиле (4,99%), Латвии (4,97%) и Литве (5,45%).

Первое место по-прежнему сохраняет червь Conficker (8,76%). Сегодня это угроза номер один в России (17,95%), на Украине (27,03%), в Румынии (13,64%), Болгарии (13,63%), Сербии (8,82%), Италии (7,51%), Великобритании (5,5%) и Австрии (2,83%).

По данным Eset, в мировом рейтинге зафиксировано увеличение вредоносного программного обеспечения, распространяющегося с помощью съемных носителей. На сегодняшний день угрозы INF/Autorun находятся на второй позиции рейтинга (7,53%).

Высокий процент заражений autorun-угрозами отмечен в Объединенных Арабских Эмиратах (7,36%), Израиле (4,99%), Латвии (4,97%) и Литве (5,45%).

Первое место по-прежнему сохраняет червь Conficker (8,76%). Сегодня это угроза номер один в России (17,95%), на Украине (27,03%), в Румынии (13,64%), Болгарии (13,63%), Сербии (8,82%), Италии (7,51%), Великобритании (5,5%) и Австрии (2,83%).

Net-Worm.Win32.Kido.bt

автор: Administrator | 23 марта 2009, 23:24 | Просмотров: 17444теги: Вредоносные, программы, червь, NetWorm, Kido, Windows, Conficker, Downadup, AutoRun

Описание:

Сетевой червь, распространяющийся через локальную сеть и при помощи съемных носителей информации. Программа является динамической библиотекой Windows (PE DLL-файл). Размер компонентов варьируется в пределах от 155 до 165 КБ. Упакован при помощи UPX.

Инсталляция:

Червь копирует свой исполняемый файл в системный каталог Windows со случайным именем вида:

Для автоматического запуска при следующем старте системы червь создает службу, которая запускает его исполняемый файл при каждой последующей загрузке Windows. При этом создается следующий ключ реестра:

Также червь изменяет значение следующего ключа реестра:

Распространение при помощи сменных носителей:

Червь копирует свой исполняемый файл на все съемные диски со следующим именем:

Также вместе со своим исполняемым файлом червь помещает в корень каждого диска сопровождающий файл:

Данный файл запускает исполняемый файл червя каждый раз, когда пользователь открывает зараженный раздел при помощи программы "Проводник".

Сетевой червь, распространяющийся через локальную сеть и при помощи съемных носителей информации. Программа является динамической библиотекой Windows (PE DLL-файл). Размер компонентов варьируется в пределах от 155 до 165 КБ. Упакован при помощи UPX.

Инсталляция:

Червь копирует свой исполняемый файл в системный каталог Windows со случайным именем вида:

%System%\<rnd>.dll

где, rnd - случайная последовательность символов.Для автоматического запуска при следующем старте системы червь создает службу, которая запускает его исполняемый файл при каждой последующей загрузке Windows. При этом создается следующий ключ реестра:

[HKLM\SYSTEM\CurrentControlSet\Services\netsvcs]

Также червь изменяет значение следующего ключа реестра:

[HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion\SvcHost] "netsvcs" = "<оригинальное значение> %System%\<rnd>.dll"

Распространение при помощи сменных носителей:

Червь копирует свой исполняемый файл на все съемные диски со следующим именем:

<X>:\RECYCLER\S-5-3-42-2819952290-8240758988-879315005-3665\<rnd>.vmx

где rnd – случайная последовательность строчных букв, X – буква съемного диска.Также вместе со своим исполняемым файлом червь помещает в корень каждого диска сопровождающий файл:

<X>:\autorun.inf

Данный файл запускает исполняемый файл червя каждый раз, когда пользователь открывает зараженный раздел при помощи программы "Проводник".

W32.SillyFDC.BBA

автор: Administrator | 7 марта 2009, 19:27 | Просмотров: 11013теги: ЧЕРВЬ, РЕЕСТР, АВТОМАТИЧЕСКИ, ВРЕДОНОСНЫЕ, AutoRun, Windows

Описание:

W32.SillyFDC.BBA - червь, которое распространяется, копируя себя на сменных накопителей.

Тип вредоносной программы:

червь

ОС подверженные заражению:

Windows 98, Windows 95, Windows XP, Windows Me, Windows Vista, Windows NT, Windows Server 2003, Windows 2000

Уровень опасности:

низкий

Размер:

40,960 байт

Технические детали:

При запуске, червь создает следующие файлы:

* %SystemDrive%\SYSTEM\[SID]\Desktop.ini

* %SystemDrive%\SYSTEM\[SID]\Perfume.exe

Затем червь создает следующую запись реестра, для того чтобы запускатся автоматически при старте Windows:

* HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Active Setup\Installed Components\{28ABC5C0-4FCB-11CF-AAX5-22CX3C644241}\"StubPath" = "%SystemDrive%\SYSTEM\[SID]\Perfume.exe"

Червь копирует себя на все съемные диски, как следующие файлы:

* %DriveLetter%\SYSTEM\[SID]\Desktop.ini

* %DriveLetter%\SYSTEM\[SID]\Perfume.exe

На сменных дисках, создаёт файл: autorun.inf, при помощи которого червь запускается каждый раз когда открывается сменный накопитель.

W32.SillyFDC.BBA - червь, которое распространяется, копируя себя на сменных накопителей.

Тип вредоносной программы:

червь

ОС подверженные заражению:

Windows 98, Windows 95, Windows XP, Windows Me, Windows Vista, Windows NT, Windows Server 2003, Windows 2000

Уровень опасности:

низкий

Размер:

40,960 байт

Технические детали:

При запуске, червь создает следующие файлы:

* %SystemDrive%\SYSTEM\[SID]\Desktop.ini

* %SystemDrive%\SYSTEM\[SID]\Perfume.exe

Затем червь создает следующую запись реестра, для того чтобы запускатся автоматически при старте Windows:

* HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Active Setup\Installed Components\{28ABC5C0-4FCB-11CF-AAX5-22CX3C644241}\"StubPath" = "%SystemDrive%\SYSTEM\[SID]\Perfume.exe"

Червь копирует себя на все съемные диски, как следующие файлы:

* %DriveLetter%\SYSTEM\[SID]\Desktop.ini

* %DriveLetter%\SYSTEM\[SID]\Perfume.exe

На сменных дисках, создаёт файл: autorun.inf, при помощи которого червь запускается каждый раз когда открывается сменный накопитель.

Рейтинг вредоносных программ, февраль 2009

автор: Administrator | 4 марта 2009, 12:22 | Просмотров: 4700теги: Kaspersky, Рейтинг, вредоносные, программа, вирусы, Kido, Sality, Worm, Packed, AutoRun

По итогам работы Kaspersky Security Network (KSN) в феврале 2009 года мы сформировали две вирусные двадцатки.

Напомним, что первая таблица рейтинга вредоносных программ формируется на основе данных, собранных в ходе работы нашего антивирусного продукта версии 2009. В этой таблице зафиксированы те вредоносные, рекламные и потенциально опасные программы, которые были детектированы на компьютерах пользователей.

1. Virus.Win32.Sality.aa

2. Net-Worm.Win32.Kido.ih

3. Packed.Win32.Krap.b

4. Packed.Win32.Black.a

5. Trojan.Win32.Autoit.ci

6. Worm.Win32.AutoRun.dui

7. Packed.Win32.Krap.g

8. Trojan-Downloader.Win32.VB.eql

9. Packed.Win32.Klone.bj

10. Virus.Win32.Alman.b

11. Trojan-Downloader.WMA.GetCodec.c

12. Worm.Win32.Mabezat.b

13. Trojan-Downloader.JS.SWFlash.ak

14. Worm.Win32.AutoIt.ar

15. Virus.Win32.Sality.z

16. Trojan-Downloader.JS.SWFlash.aj

17. Email-Worm.Win32.Brontok.q

18. Packed.Win32.Tdss.c

19. Worm.Win32.AutoIt.i

20. Trojan-Downloader.WMA.GetCodec.u

Напомним, что первая таблица рейтинга вредоносных программ формируется на основе данных, собранных в ходе работы нашего антивирусного продукта версии 2009. В этой таблице зафиксированы те вредоносные, рекламные и потенциально опасные программы, которые были детектированы на компьютерах пользователей.

1. Virus.Win32.Sality.aa

2. Net-Worm.Win32.Kido.ih

3. Packed.Win32.Krap.b

4. Packed.Win32.Black.a

5. Trojan.Win32.Autoit.ci

6. Worm.Win32.AutoRun.dui

7. Packed.Win32.Krap.g

8. Trojan-Downloader.Win32.VB.eql

9. Packed.Win32.Klone.bj

10. Virus.Win32.Alman.b

11. Trojan-Downloader.WMA.GetCodec.c

12. Worm.Win32.Mabezat.b

13. Trojan-Downloader.JS.SWFlash.ak

14. Worm.Win32.AutoIt.ar

15. Virus.Win32.Sality.z

16. Trojan-Downloader.JS.SWFlash.aj

17. Email-Worm.Win32.Brontok.q

18. Packed.Win32.Tdss.c

19. Worm.Win32.AutoIt.i

20. Trojan-Downloader.WMA.GetCodec.u

Microsoft окончательно устранила уязвимость в Windows AutoRun

автор: Administrator | 27 февраля 2009, 13:06 | Просмотров: 4313теги: Microsoft, устранила, уязвимость, Windows, AutoRun, Server, система, пользователь

Корпорация Microsoft объявила об автоматической доставке пользователям некоторых версий Windows нового патча, основной задачей которого является устранение уязвимости в программном обеспечении Windows AutoRun.

Этот компонент операционной системы запускается автоматически при загрузке компакт-диска или подключении USB-накопителя. Заплатка вышла через месяц после того, как группа U.S. Computer Emergency Readiness Team (US-CERT) официально объявила о наличии уязвимости в операционных системах Windows 2000, XP и Server 2003.

«Отключение функции автозапуска в операционной системе Microsoft Windows позволяет предотвратить проникновение в систему вредоносного программного кода», - сообщили эксперты из CERT в опубликованном отчете, – «Однако предлагаемые разработчиком меры по деактивации механизма не всегда являются эффективными».

Ранее специалисты Microsoft предлагали продвинутым пользователям вручную отключать механизм AutoRun путем редактирования системного реестра (для решения этой задачи достаточно найти в реестре ключ NoDriveTypeAutoRun и присвоить ему значение 0xFF). Однако, в некоторых версиях Windows после выполнения этого действия функция автозапуска по-прежнему срабатывает при щелчке по пиктограмме устройства в окне проводника Windows.

Этот компонент операционной системы запускается автоматически при загрузке компакт-диска или подключении USB-накопителя. Заплатка вышла через месяц после того, как группа U.S. Computer Emergency Readiness Team (US-CERT) официально объявила о наличии уязвимости в операционных системах Windows 2000, XP и Server 2003.

«Отключение функции автозапуска в операционной системе Microsoft Windows позволяет предотвратить проникновение в систему вредоносного программного кода», - сообщили эксперты из CERT в опубликованном отчете, – «Однако предлагаемые разработчиком меры по деактивации механизма не всегда являются эффективными».

Ранее специалисты Microsoft предлагали продвинутым пользователям вручную отключать механизм AutoRun путем редактирования системного реестра (для решения этой задачи достаточно найти в реестре ключ NoDriveTypeAutoRun и присвоить ему значение 0xFF). Однако, в некоторых версиях Windows после выполнения этого действия функция автозапуска по-прежнему срабатывает при щелчке по пиктограмме устройства в окне проводника Windows.

Панель управления

Настройки страницы

помощь: С помощью данных кнопок Вы можете изменить расположение информационных блоков по горизонтали, а также настраивать яркость и размер шрифта.

Для этого, в Вашем браузере должен быть включён JavaScript и браузер должен принимать файлы cookie нашего домена.

Все изменения автоматически сохраняются в cookie-файле Вашего браузера в течение 365 дней со дня изменений настроек.

Подписка на сайт

Календарь

| Пн | Вт | Ср | Чт | Пт | Сб | Вс |

|---|---|---|---|---|---|---|

Популярные новости

Облако тегов

Microsoft Windows Антивирус Атака БРАУЗЕР Безопасность ВРЕДОНОСНЫЕ Вредоносные программы ДАННЫЕ ЗАЩИТА ИНФОРМАЦИЯ Интернет КОМПЬЮТЕР НОВОСТИ ПО ПРОГРАММА САЙТ СТАТЬИ США Система Софт ТРОЯН Термины УЯЗВИМОСТИ Уязвимые сайты ФАЙЛ Хакер ЧЕРВЬ безопасности взлом вирус доступ злоумышленник программы сайты сервер спам уязвимость файлы хакеры

Последние комментарии

» Написал: Павел

в новости: Бесплатный ключ для ESET Smart Security 5 на 6 месяцев

» Написал: Катерина

в новости: Бесплатный ключ для ESET Smart Security 5 на 6 месяцев

» Написал: Administrator

в новости: K9 Web Protection: бесплатный родительский контроль

» Написал: Елена

в новости: K9 Web Protection: бесплатный родительский контроль

» Написал: kholod

в новости: Бесплатный ключ на 1 год для IObit Malware Fighter PRO

» Написал: Серега из Стрежевого

в новости: Бесплатный ключ на 1 год для Comodo Internet Security Pro 2012

» Написал: Akex

в новости: Бесплатный ключ на 1 год для IObit Malware Fighter PRO

в новости: Бесплатный ключ для ESET Smart Security 5 на 6 месяцев

» Написал: Катерина

в новости: Бесплатный ключ для ESET Smart Security 5 на 6 месяцев

» Написал: Administrator

в новости: K9 Web Protection: бесплатный родительский контроль

» Написал: Елена

в новости: K9 Web Protection: бесплатный родительский контроль

» Написал: kholod

в новости: Бесплатный ключ на 1 год для IObit Malware Fighter PRO

» Написал: Серега из Стрежевого

в новости: Бесплатный ключ на 1 год для Comodo Internet Security Pro 2012

» Написал: Akex

в новости: Бесплатный ключ на 1 год для IObit Malware Fighter PRO