SecuRRity.Ru » Облако тегов » СТАТЬИ

Как избавиться от спама?

автор: Administrator | 23 июля 2010, 12:47 | Просмотров: 19287теги: СТАТЬИ, спам, нежелательные письма, сайты, электронный адрес, емайл

Не смотря на то что многие пользователи никогда не оставили свой электронный адрес на общедоступных 'местах', часто, они жалуются что 'регулярно' получают нежелательные письма, причём от несколько сотен писем спама в день (интересно, а что скажут те пользователи которые публикуют свой емайл на каждый посещаемый ими сайт?).

Не смотря на то что многие пользователи никогда не оставили свой электронный адрес на общедоступных 'местах', часто, они жалуются что 'регулярно' получают нежелательные письма, причём от несколько сотен писем спама в день (интересно, а что скажут те пользователи которые публикуют свой емайл на каждый посещаемый ими сайт?).Хорошая новость в том, что большинство почтовых служб отлично справляются с массовой рекламы, тем самым, отправляя нежелательные письма в так называемую «Папку со спамом». Вот только беда в том, что часто, там же, по ошибке попадают и важные письма, а пользователь не может удалить весь спам, пока не анализирует внимательно весь 'мусор' нежелательной информации. А ещё, далеко не все письма со спамом успешно фильтруется, таким образом, они часто попадают в папку «Входящие».

Куда бы ни попали эти письма, спам явно не приносит пользователям никакой пользы, конечно, в отличие от тех, которые всё-таки пользуются рекламируемыми посредством спама услугами. Ведь, раз уж этот бизнес не умирает, значит, спам приносит неплохой доход его заказчикам. Но раз уж эти письма мешают нам жить, нужно попробовать это исправить и окончательно избавиться от спама.

Как сохранить свои пароли?

автор: Administrator | 20 июля 2010, 08:46 | Просмотров: 13972теги: пароли, СТАТЬИ, Безопасность

Создать, выбрать, сохранить, запомнить и изменить пароли — пожалуй, это одни из наиболее важных и часто повторяющихся вещей который должен сделать практически любой пользователь, причём не важно, заботиться он о безопасности персональных данных или просто создал новую учётную запись на каком-нибудь веб-сайте.

Создать, выбрать, сохранить, запомнить и изменить пароли — пожалуй, это одни из наиболее важных и часто повторяющихся вещей который должен сделать практически любой пользователь, причём не важно, заботиться он о безопасности персональных данных или просто создал новую учётную запись на каком-нибудь веб-сайте.Для того чтобы сохранить свои пароли, Эксперт по криптографии Брюс Шнайер (Bruce Schneier) писал свои пароли на листке бумаги и держал их в своем бумажнике. В настоящее время он использует бесплатное программное обеспечение для Windows под названием Password Safe — он разработал эту программу пять лет назад и выпустил в сообщество open-source. Это приложение для персонального компьютера предлагает пользователям запомнить только один мастер-пароль для доступа к своему списку паролей. Но Шнайер по-прежнему рекомендует «бумажный метод» для людей, у которых нет своих компьютеров. «Либо написать пароли и положить их в свой кошелек, либо использовать что-то вроде Password Safe», - сказал он.

Создание резервной копии и восстановление разделов реестра Windows

автор: Administrator | 25 мая 2010, 21:56 | Просмотров: 14641теги: СТАТЬИ, системный реестр, Windows, Восстановление, Резервное копирование

Реестр Windows или системный реестр — это иерархическая централизованная база данных, используемая в операционных системах Microsoft Windows для хранения сведений, необходимых для настройки операционной системы для работы с пользователями, программными продуктами и устройствами. В реестре хранятся данные, которые необходимы для правильного функционирования операционной системы Windows. К ним относятся профили всех пользователей, сведения об установленном программном обеспечении и типах документов, которые могут быть созданы каждой программой, информация о свойствах папок и значках приложений, а также установленном оборудовании и используемых портах.

Реестр Windows или системный реестр — это иерархическая централизованная база данных, используемая в операционных системах Microsoft Windows для хранения сведений, необходимых для настройки операционной системы для работы с пользователями, программными продуктами и устройствами. В реестре хранятся данные, которые необходимы для правильного функционирования операционной системы Windows. К ним относятся профили всех пользователей, сведения об установленном программном обеспечении и типах документов, которые могут быть созданы каждой программой, информация о свойствах папок и значках приложений, а также установленном оборудовании и используемых портах.Avast! Русская версия

автор: Administrator | 24 мая 2010, 10:44 | Просмотров: 22878теги: Статьи, Avast, бесплатный антивирус, русский

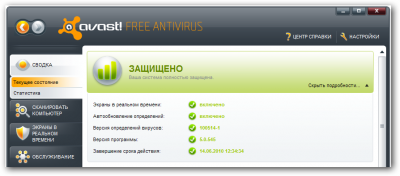

Прошло почти 5 месяцев с тех пор как компания ALWIL Software выпустила новые версии антивируса Avast — одна из самых популярных программ для обнаружения и удаления компьютерных вирусов. А ещё, вместе с программным обеспечением премиум-класса, Internet Security и Pro Antivirus, компания представляла и долгожданный антивирус — бесплатный Avast, содержащий те же модули для обнаружения вредоносных программ что и антивирусы премиум-класса, то есть бесплатная версия не является усеченной или малофункциональной (для того чтобы узнать различия между версиями, читайте Сравнение антивирусных программ Avast).

Бесплатный Avast

автор: Administrator | 24 мая 2010, 10:43 | Просмотров: 50880теги: Статьи, Avast, бесплатный антивирус

По словам специалистов компании ALWIL Software, бесплатный Avast Free Antivirus 5.0 является лучшим решением для пользователей использующие интернет для работы с электронной почтой, чатов или веб-серфинга. Также, для тех кто не в курсе, стоит добавить что бесплатный Avast Free Antivirus 5.0 заменил старую версию Avast Home Edition, который между прочим, с момента своего появления — 2004 год, стал одной из наиболее популярных программ в мире, защищая от угроз более 100 миллионов персональных компьютеров.

По словам специалистов компании ALWIL Software, бесплатный Avast Free Antivirus 5.0 является лучшим решением для пользователей использующие интернет для работы с электронной почтой, чатов или веб-серфинга. Также, для тех кто не в курсе, стоит добавить что бесплатный Avast Free Antivirus 5.0 заменил старую версию Avast Home Edition, который между прочим, с момента своего появления — 2004 год, стал одной из наиболее популярных программ в мире, защищая от угроз более 100 миллионов персональных компьютеров.Наверно всем известно, что хорошо когда на персональном компьютере установлен достойный антивирус, и скорее всего, большая часть из них желает чтобы этот хороший антивирус был бы и бесплатным. А если продукт — это хороший антивирус, распространяется совершено бесплатно и имеет русский интерфейс? Именно такой и есть бесплатный Avast 5.0, который в этом году уже завоевал немало призов, рекомендаций и наград.

Google Chrome: Настройки безопасности

автор: Zorro | 19 мая 2010, 17:09 | Просмотров: 187795теги: Статьи, Google, Chrome, Информационная Безопасность

В диалоговом окне "Настройки" защита от фишинга и вредоносного программного обеспечения включена по умолчанию. Когда он включен, Google Chrome показывает предупреждение, если открываемый сайт подозревается в фишинге или распространении вредоносного ПО. Фишингом называется обман пользователя путем маскировки под другого человека или организацию с целью получения конфиденциальных данных. Как правило, фишинг осуществляется путем использования подложного веб-сайта. Вредоносное ПО - это приложения, которые устанавливаются на компьютер без ведома пользователя для нанесения вреда компьютеру или кражи информации.

В диалоговом окне "Настройки" защита от фишинга и вредоносного программного обеспечения включена по умолчанию. Когда он включен, Google Chrome показывает предупреждение, если открываемый сайт подозревается в фишинге или распространении вредоносного ПО. Фишингом называется обман пользователя путем маскировки под другого человека или организацию с целью получения конфиденциальных данных. Как правило, фишинг осуществляется путем использования подложного веб-сайта. Вредоносное ПО - это приложения, которые устанавливаются на компьютер без ведома пользователя для нанесения вреда компьютеру или кражи информации.Троян ZeuS: за кем он охотится?

автор: Administrator | 30 апреля 2010, 06:13 | Просмотров: 15755теги: Статьи, Троянские программы, Zeus, ZBot, данные, злоумышленники, ботнет

В какое замечательное время мы живем! Благодаря развитию интернета купить что-либо или оплатить услугу можно быстро и без хлопот. Комфорт такой, что позавидуешь самому себе. Не вылезая из кровати, можно приобрести не только продукты к обеду, но и яхту или дом в далекой стране, причем выбрав из максимально возможного ассортимента. Уже не редкость, когда через интернет проводятся платежи между фирмами, а обычные люди играют на бирже.

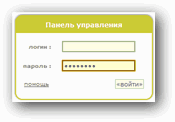

Естественно, чтобы воспользоваться такими возможностями, необходимо авторизоваться в системе и определить счет, с которого будут перечисляться деньги. Деньги... Деньги... Везде, где крутятся деньги, жди появления злоумышленников, которые захотят и, что еще хуже, обязательно попробуют прикарманить их. Так получилось и в сфере электронных денег. На что только не идут жулики, чтобы заполучить чужую копейку! Но самый верный способ — это представиться системе хозяином счета. И тогда делай со средствами на счетах жертвы все, что позволено настоящему владельцу.

Самый распространенный способ доказать системе, что у тебя есть право управлять денежным счетом, — это сообщить ей имя владельца (или номер кредитной карты, зарегистрированный псевдоним и т.п.) и правильный пароль (пин-код, кодовое слово и т.п.). Этого достаточно, чтобы система «узнала» пользователя. Но как заполучить вожделенные персональные данные пользователя? У злоумышленников в руках имеется такой эффективный инструмент, как Троянская программа. С помощью этой «фомки» можно добыть практически любую информацию о пользователе, причем так, что тот даже не заподозрит хищения данных.

Естественно, чтобы воспользоваться такими возможностями, необходимо авторизоваться в системе и определить счет, с которого будут перечисляться деньги. Деньги... Деньги... Везде, где крутятся деньги, жди появления злоумышленников, которые захотят и, что еще хуже, обязательно попробуют прикарманить их. Так получилось и в сфере электронных денег. На что только не идут жулики, чтобы заполучить чужую копейку! Но самый верный способ — это представиться системе хозяином счета. И тогда делай со средствами на счетах жертвы все, что позволено настоящему владельцу.

Самый распространенный способ доказать системе, что у тебя есть право управлять денежным счетом, — это сообщить ей имя владельца (или номер кредитной карты, зарегистрированный псевдоним и т.п.) и правильный пароль (пин-код, кодовое слово и т.п.). Этого достаточно, чтобы система «узнала» пользователя. Но как заполучить вожделенные персональные данные пользователя? У злоумышленников в руках имеется такой эффективный инструмент, как Троянская программа. С помощью этой «фомки» можно добыть практически любую информацию о пользователе, причем так, что тот даже не заподозрит хищения данных.

СМС-мошенничество

автор: Administrator | 17 апреля 2010, 07:26 | Просмотров: 23252теги: Статьи, SMS, телефоны, Интернет-мошенничества, защита информации

Введение

Мобильные операторы сейчас фактически являются системами для организации микроплатежей. Поэтому все чаще мошенники используют телефон для того, чтобы залезть в карман пользователей мобильной связи. Способы для этого могут быть самыми разнообразными: от рассылки SMS-спама до заражения троянцем смартфона или требования выкупа за разблокирование домашнего компьютера. В этой статье мы рассмотрим наиболее популярные способы мошенничества с помощью мобильных телефонов.

Пик СМС-мошенничества по заверениям мобильных операторов пришелся на октябрь прошлого года, когда в российском сегменте сети Интернет разразилась эпидемия троянской программы Winlock. Она требовала для разблокирования компьютера послать SMS на специальный платный номер, и пользователей, которые воспользовались подобной платной услугой оказалось достаточно много. Поэтому основные операторы мобильных платежей собрались и в ноябре прошлого года договорились о совместном решении проблем подобного рода. В частности, были выработаны общие правила подключения контент-провайдеров и налажен контакт между службами защиты от мошенников различных платежных систем. Сейчас некоторые операторы сформировали разделы на своих сайтах, которые посвящены мошенничеству с помощью SMS.

У мошенников есть несколько способов получения денег со счетов мобильных операторов: платные сервисы, отправка на которые SMS достаточно дорога, скачивание вредоносного контента, прямой перевод денег на телефон, выманивание кода карты оплаты и SMS-реклама. Разберем каждый из этих способов подробнее.

Мобильные операторы сейчас фактически являются системами для организации микроплатежей. Поэтому все чаще мошенники используют телефон для того, чтобы залезть в карман пользователей мобильной связи. Способы для этого могут быть самыми разнообразными: от рассылки SMS-спама до заражения троянцем смартфона или требования выкупа за разблокирование домашнего компьютера. В этой статье мы рассмотрим наиболее популярные способы мошенничества с помощью мобильных телефонов.

Пик СМС-мошенничества по заверениям мобильных операторов пришелся на октябрь прошлого года, когда в российском сегменте сети Интернет разразилась эпидемия троянской программы Winlock. Она требовала для разблокирования компьютера послать SMS на специальный платный номер, и пользователей, которые воспользовались подобной платной услугой оказалось достаточно много. Поэтому основные операторы мобильных платежей собрались и в ноябре прошлого года договорились о совместном решении проблем подобного рода. В частности, были выработаны общие правила подключения контент-провайдеров и налажен контакт между службами защиты от мошенников различных платежных систем. Сейчас некоторые операторы сформировали разделы на своих сайтах, которые посвящены мошенничеству с помощью SMS.

У мошенников есть несколько способов получения денег со счетов мобильных операторов: платные сервисы, отправка на которые SMS достаточно дорога, скачивание вредоносного контента, прямой перевод денег на телефон, выманивание кода карты оплаты и SMS-реклама. Разберем каждый из этих способов подробнее.

Защита персональных данных

автор: Administrator | 14 апреля 2010, 08:26 | Просмотров: 14299теги: Статьи, защита данных, защита информации, защита компьютера, Информационная Безопасность

Всё чаще в СМИ появляется информация о краже данных кредитных карт, аннулированных счетах и других различных угрозах, исходящих из интернета. Возможно, Вы сами сталкивались с подобными неприятностями. Для того чтобы защититься, необходимо быть начеку, знать о подобных рисках и прибегать к мерам безопасности.

Все мы знаем, что окружающий мир невозможно представить без компьютера, ведь с ним связана любая сфера повседневной жизни. Исходя из этого, кибер-безопасность касается каждого, даже если далеко не все это осознают. Кибер-безопасность охватывает такие понятия, как защита персональной информации, а именно обнаружение, избежание или реакция на атаки.

Возможны разнообразные риски: от вредоносного программного обеспечения, которое может безвозвратно удалить всю Вашу систему, а также вмешательство в компьютерную систему, где происходит манипуляция данными, до неавторизированного использования Вашего персонального компьютера для поражения других систем или кражи персональных данных.

Не смотря на то, что 100 %-я защита невозможна — можно приблизиться к идеалу, прибегая к обычным мерам предосторожности, а также снизить степень риска; и не смотря на то, что ряд рисков может привести к потере данных — можно снизить уровень риска, соблюдая очень простые правила.

Все мы знаем, что окружающий мир невозможно представить без компьютера, ведь с ним связана любая сфера повседневной жизни. Исходя из этого, кибер-безопасность касается каждого, даже если далеко не все это осознают. Кибер-безопасность охватывает такие понятия, как защита персональной информации, а именно обнаружение, избежание или реакция на атаки.

Возможны разнообразные риски: от вредоносного программного обеспечения, которое может безвозвратно удалить всю Вашу систему, а также вмешательство в компьютерную систему, где происходит манипуляция данными, до неавторизированного использования Вашего персонального компьютера для поражения других систем или кражи персональных данных.

Не смотря на то, что 100 %-я защита невозможна — можно приблизиться к идеалу, прибегая к обычным мерам предосторожности, а также снизить степень риска; и не смотря на то, что ряд рисков может привести к потере данных — можно снизить уровень риска, соблюдая очень простые правила.

Видео-вирус, часть 2

автор: Administrator | 7 апреля 2010, 18:19 | Просмотров: 12396теги: Статьи, вирус, видеофайл, Windows Media Player, WinAmp, Internet Explorer, DRM

Вспоминания

После того, как я прочитал пост о том, как TipTop не смог посмотреть кино, я сразу же вспомнил аналогичный случай. Как-то открыв обычный mp3 файл, вместо того, чтобы началось воспроизведение, к моему удивлению, открылась неизвестная веб-страница. Самое интересное, что страница была открыта в Internet Explorer'е (несмотря на то, что по умолчанию был установлен другой браузер), а ведь на той странице, автор файла мог бы добавить и какой-нибудь специальный эксплоит для IE.В тот момент я не думал о странице с эксплоитом и вместо того, чтобы внимательно проанализировать файл и разобраться в чём проблема я просто его удалил. Единственное о чем я подумал, увидев необычное поведение системы это то, что кто-то довольно оригинально раскручивает свой сайт. Прошло уже несколько лет, но c тех пор такие случаи я не встречал. Прочитав статью о видео-вирусе я решил, что хотя бы на этот раз не упустить возможность узнать насколько безопасны являются одни из самых безобидных и распространенных файлов во всём мире.

Список самых опасных ошибок программирования

автор: Administrator | 22 февраля 2010, 03:31 | Просмотров: 14469теги: Статьи, список, уязвимости, опасные, ошибки, xss, SQL-Инъекция, программисты, программы

«Топ 25 самых опасных ошибок программирования» — это список самых опасных ошибок программирования, которые могут привести к серьезным уязвимостям в программном обеспечении. Они нередки, их легко найти и ими легко воспользоваться. Они опасны, потому что зачастую позволяют злоумышленнику полностью взять под контроль программу, украсть данные или вообще не дать программе функционировать.

Этот список — результат сотрудничества между SANS Institute, MITRE и многих экспертов по информационной безопасности в США и Европе. Список использует опыт, полученный при составлении «Top 20 attack vectors» институтом SANS и «Common Weakness Enumeration (CWE)» корпорацией MITRE.

MITRE поддерживает сайт, посвященный CWE, при поддержке «Национального центра кибербезопасности США» предоставляющий детальные описания 25-ти главных ошибок программирования вместе с авторитетными рекомендациями, как их смягчить и избежать. Сайт CWE также содержит данные по более чем 700 другим ошибкам программирования, проектирования и архитектуры, которые могут привести к уязвимостям.

Основная цель этого списка — устранить уязвимости прямо в зародыше, обучая программистов тому, как исключать наиболее общие ошибки еще до того, как программного обеспечение выпускается. Список будет средством для обучения и осведомления, которое поможет программистам предотвратить те виды уязвимостей, которыми поражена индустрия разработки ПО.

Потребители ПО могут пользоваться тем же списком, чтобы предъявлять более высокие требования к безопасности программного обеспечения. Наконец, менеджеры проектов и CIO (Chief Information Officer) могут использовать данный ТОП 25 для измерения успехов в обеспечении безопасности своих программ.

Как и в прошлом году, список самых опасных ошибок, возглавляют XSS-уязвимости (межсайтовый скриптинг), SQL-инъекции и проблемы связанные с переполнением буфера. Эти и другие ошибки ПО стали причиной взломов миллионов систем, включая недавнюю атаку на Google, поэтому приведённый контрольный список, всегда стоит держать под рукой не только новичкам:

Этот список — результат сотрудничества между SANS Institute, MITRE и многих экспертов по информационной безопасности в США и Европе. Список использует опыт, полученный при составлении «Top 20 attack vectors» институтом SANS и «Common Weakness Enumeration (CWE)» корпорацией MITRE.

MITRE поддерживает сайт, посвященный CWE, при поддержке «Национального центра кибербезопасности США» предоставляющий детальные описания 25-ти главных ошибок программирования вместе с авторитетными рекомендациями, как их смягчить и избежать. Сайт CWE также содержит данные по более чем 700 другим ошибкам программирования, проектирования и архитектуры, которые могут привести к уязвимостям.

Основная цель этого списка — устранить уязвимости прямо в зародыше, обучая программистов тому, как исключать наиболее общие ошибки еще до того, как программного обеспечение выпускается. Список будет средством для обучения и осведомления, которое поможет программистам предотвратить те виды уязвимостей, которыми поражена индустрия разработки ПО.

Потребители ПО могут пользоваться тем же списком, чтобы предъявлять более высокие требования к безопасности программного обеспечения. Наконец, менеджеры проектов и CIO (Chief Information Officer) могут использовать данный ТОП 25 для измерения успехов в обеспечении безопасности своих программ.

Как и в прошлом году, список самых опасных ошибок, возглавляют XSS-уязвимости (межсайтовый скриптинг), SQL-инъекции и проблемы связанные с переполнением буфера. Эти и другие ошибки ПО стали причиной взломов миллионов систем, включая недавнюю атаку на Google, поэтому приведённый контрольный список, всегда стоит держать под рукой не только новичкам:

Панель управления

Настройки страницы

помощь: С помощью данных кнопок Вы можете изменить расположение информационных блоков по горизонтали, а также настраивать яркость и размер шрифта.

Для этого, в Вашем браузере должен быть включён JavaScript и браузер должен принимать файлы cookie нашего домена.

Все изменения автоматически сохраняются в cookie-файле Вашего браузера в течение 365 дней со дня изменений настроек.

Подписка на сайт

Календарь

| Пн | Вт | Ср | Чт | Пт | Сб | Вс |

|---|---|---|---|---|---|---|

Популярные новости

Облако тегов

Microsoft Windows Антивирус Атака БРАУЗЕР Безопасность ВРЕДОНОСНЫЕ Вредоносные программы ДАННЫЕ ЗАЩИТА ИНФОРМАЦИЯ Интернет КОМПЬЮТЕР НОВОСТИ ПО ПРОГРАММА САЙТ СТАТЬИ США Система Софт ТРОЯН Термины УЯЗВИМОСТИ Уязвимые сайты ФАЙЛ Хакер ЧЕРВЬ безопасности взлом вирус доступ злоумышленник программы сайты сервер спам уязвимость файлы хакеры

Последние комментарии

» Написал: Павел

в новости: Бесплатный ключ для ESET Smart Security 5 на 6 месяцев

» Написал: Катерина

в новости: Бесплатный ключ для ESET Smart Security 5 на 6 месяцев

» Написал: Administrator

в новости: K9 Web Protection: бесплатный родительский контроль

» Написал: Елена

в новости: K9 Web Protection: бесплатный родительский контроль

» Написал: kholod

в новости: Бесплатный ключ на 1 год для IObit Malware Fighter PRO

» Написал: Серега из Стрежевого

в новости: Бесплатный ключ на 1 год для Comodo Internet Security Pro 2012

» Написал: Akex

в новости: Бесплатный ключ на 1 год для IObit Malware Fighter PRO

в новости: Бесплатный ключ для ESET Smart Security 5 на 6 месяцев

» Написал: Катерина

в новости: Бесплатный ключ для ESET Smart Security 5 на 6 месяцев

» Написал: Administrator

в новости: K9 Web Protection: бесплатный родительский контроль

» Написал: Елена

в новости: K9 Web Protection: бесплатный родительский контроль

» Написал: kholod

в новости: Бесплатный ключ на 1 год для IObit Malware Fighter PRO

» Написал: Серега из Стрежевого

в новости: Бесплатный ключ на 1 год для Comodo Internet Security Pro 2012

» Написал: Akex

в новости: Бесплатный ключ на 1 год для IObit Malware Fighter PRO