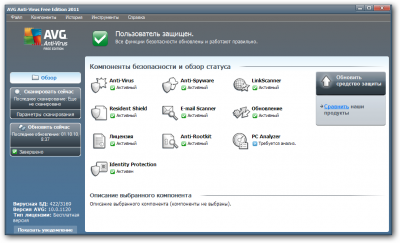

AVG Anti-Virus Free Edition 2011

автор: Administrator | 2 октября 2010, 13:59 | Просмотров: 22189теги: бесплатный антивирус, AVG Technologies

AVG Anti-Virus Free Edition бесплатный антивирус, защищает персональный компьютер от получения и непреднамеренного распространения даже самых опасных вирусов и шпионского ПО. Этот программный продукт предназначен только для частного и некоммерческого использования. Также AVG Anti-Virus Free Edition защищает пользователей в социальных сетях, а также проверяет веб-страниц в реальном времени до перехода на них и показ рейтингов безопасности в списке результатов поисковой системы.

Каждую неделю Интернет-мошенники создают 57 000 новых URL-адресов

автор: Administrator | 2 октября 2010, 13:22 | Просмотров: 4851теги: фишинг, Black SEO, URL, Интернет-мошенники

Лаборатория PandaLabs проанализировала опасные URL-адреса, появившиеся в Интернете за последние три месяца и выяснила что каждую неделю Интернет-мошенники создают 57 000 новых URL-адресов. Эти поддельные страницы отлично проиндексированы, благодаря чему появляются на первых строчках в результатах поиска.

Лаборатория PandaLabs проанализировала опасные URL-адреса, появившиеся в Интернете за последние три месяца и выяснила что каждую неделю Интернет-мошенники создают 57 000 новых URL-адресов. Эти поддельные страницы отлично проиндексированы, благодаря чему появляются на первых строчках в результатах поиска.Компьютеры тех пользователей, которые переходят по этим ссылкам, сразу же инфицируются вирусом, а персональные данные, которые вводятся на этих страницах, попадают в руки мошенников. Для привлечения внимания Интернет-мошенники используют около 375 известных брендов и названий компаний со всего мира. На первом месте по популярности среди мошенников такие названия, как eBay, Western Union и Visa. За ними следуют Amazon, Bank of America, Paypal и налоговая служба Соединённых Штатов.

К таким выводам пришла антивирусная лаборатория PandaLabs по результатам собственного исследования, в рамках которого были проанализированы основные Black SEO атаки за последние три месяца.

Джейлбрейк Apple TV должен стать возможным с помощью опции восстановления

автор: Administrator | 1 октября 2010, 17:56 | Просмотров: 4585теги: Джейлбрейк, Apple TV, iOS, SHSH, USB

Появилась свежая информация по цифровому медиаплееру Apple TV, обновленная версия которого была анонсирована в начале сентября. Согласно данным от пользователей этой компактной телеприставки, чьи продажи в США стартовали совсем недавно, джейлбрейк Apple TV должен происходить по схожему сценарию с другими iOS устройствами, уже взломанными энтузиастами.

Появилась свежая информация по цифровому медиаплееру Apple TV, обновленная версия которого была анонсирована в начале сентября. Согласно данным от пользователей этой компактной телеприставки, чьи продажи в США стартовали совсем недавно, джейлбрейк Apple TV должен происходить по схожему сценарию с другими iOS устройствами, уже взломанными энтузиастами.Сделать такие выводы позволило ”поведение” Apple TV при USB соединении. Дело в том, что когда телеприставка через Micro USB интерфейс подключается к компьютеру, она регистрируется в iTunes как все iOS устройства. Еще более важно то, что становится доступной опция восстановления и появляется соответствующий диалог, отлично знакомый владельцам iPhone, iPod touch и iPad.

Указанная опция восстановления должна дать возможность хакерам сохранять SHSH сертификат (SHSH blobs), а также осуществлять джейлбрейк Apple TV и, в конечном счете, устанавливать на эту телеприставку приложения. Впрочем, вероятно, должно пройти еще какое-то время, прежде чем данная процедура будет отработана и опубликована в сети.

Червь Stuxnet поразил множество промышленных объектов Китая

автор: Administrator | 1 октября 2010, 13:29 | Просмотров: 4554теги: Stuxnet, компьютерный червь

После того как Stuxnet поразил компьютерные системы иранского ядерного завода, несмотря на то, что компьютерный червь Stuxnet уже давно известен специалистам по компьютерной безопасности, атака этого червя продолжается — на этот раз стало известно о том, что червь Stuxnet поразил множество промышленных объектов Китая.

После того как Stuxnet поразил компьютерные системы иранского ядерного завода, несмотря на то, что компьютерный червь Stuxnet уже давно известен специалистам по компьютерной безопасности, атака этого червя продолжается — на этот раз стало известно о том, что червь Stuxnet поразил множество промышленных объектов Китая.И это не заявления отдельных «анонимных источников», об вирусной атаке заявило сразу несколько государственных СМИ Китая. Общее количество, зараженных Stuxnet, исчисляется миллионами.

Напомню, что после того как в сети обнаружен второй вариант червя Stuxnet, стало известно что новая версия сетевого червя предназначена для атаки промышленных решений компании Siemens. Такие системы управления применяются чаще всего на промышленных предприятиях, включая самые серьезные — например, атомные станции.

Ложь, большая ложь и антивирусы. «А король-то голый!»

автор: Administrator | 29 сентября 2010, 08:30 | Просмотров: 10387теги: антивирусы, вирусы

Что управляет этим миром? Пресса? Телевидение? Монстроидальные корпорации? Нет — экономика! Именно она управляет людьми, которые хотят денег. А люди, которые хотят денег, составляют подавляющее большинство всех тех людей, которые вообще хоть чего-то ещё хотят и готовы действовать ради этого.

Что управляет этим миром? Пресса? Телевидение? Монстроидальные корпорации? Нет — экономика! Именно она управляет людьми, которые хотят денег. А люди, которые хотят денег, составляют подавляющее большинство всех тех людей, которые вообще хоть чего-то ещё хотят и готовы действовать ради этого.Откуда берётся экономика на зловредном программном обеспечении? А берётся она из положительного сальдо между украденными у простого пользователя ресурсами минус стоимость обхода средств защиты. Всё очень просто и логично, не так ли?

Какова же стоимость обхода современных антивирусных средств? Учитывая, что эпидемии случаются регулярно, а большинство пользователей всё же имеют антивирус с регулярно обновляемыми сигнатурными базами, то результат неутешителен — стоимость обхода современного антивируса достаточно низка, чтобы экономика на зловредном программном обеспечении не имела возможности существовать.

Опасность кибервойн

автор: Administrator | 28 сентября 2010, 15:43 | Просмотров: 4367теги: кибербезопасности, НАТО, кибервойна

За последний год участились случаи кибершпионажа против правительств и компаний по всему миру, и кибератаки сделались причиной межгосударственных конфликтов, пишет The Wall Street Journal.

За последний год участились случаи кибершпионажа против правительств и компаний по всему миру, и кибератаки сделались причиной межгосударственных конфликтов, пишет The Wall Street Journal.По словам генерального секретаря НАТО Андерса Фог Расмуссена, американские военные и гражданские сети зондируются тысячи раз в день, а системы штаб-квартиры НАТО — не менее ста раз в день. „Не будет преувеличением сказать, что кибератаки стали новой формой постоянной умеренной войны”, — сказал он. Как отмечают представители оборонных ведомств, более ста стран сейчас пытаются прорваться в американские сети. При этом Китай и Россия являются источниками наибольшего числа атак.

„Кибероружие развивается с большой скоростью. Многие страны — включая США, Россию, Китай, Израиль, Великобританию, Пакистан, Индию, Северную и Южную Корею — развили сложное кибероружие, которое может неоднократно проникать в компьютерные сети и способно разрушать их, утверждают специалисты по кибербезопасности”, - пишут авторы статьи Шивон Горман и Стивен Фидлер.

CSRF-уязвимость в Twitter

автор: Administrator | 28 сентября 2010, 15:06 | Просмотров: 4462теги: CSRF, Twitter

После того как неделю назад была найдена активная XSS-уязвимость в Twitter, социальная сеть Twitter вновь пытается отбиться от хакеров, которые на сей раз атаковали ее со стороны RSS-каналов.

После того как неделю назад была найдена активная XSS-уязвимость в Twitter, социальная сеть Twitter вновь пытается отбиться от хакеров, которые на сей раз атаковали ее со стороны RSS-каналов.Сегодняшняя атака стала уже второй для популярного ресурса за последнюю неделю. На сей раз хакеры размещают непристойные сообщения в новостных лентах пользователей, а также вставляют ссылки на свои ресурсы, где размещено вредоносное программное обеспечение.

Согласно данным компании Sophos, те аккаунты в Twitter, что были инфицированы, могут содержать либо непристойные сообщения, либо ссылки на хакерские сайты, либо и то и другое. Интересно отметить, что когда пользователь Twitter переходит на злонамеренный сайт, то происходит взлом и его аккаунта (если он ранее вводил свои логин и пароль для работы с Twitter).

Stuxnet поразил некоторые компьютерные системы иранского ядерного завода

автор: Administrator | 27 сентября 2010, 02:09 | Просмотров: 6543теги: Stuxnet, червь

Вчера появилась новость о том, что официальное новостное агентство Ирана сообщило о поражении некоторых компьютерных систем ядерного иранского завода комплексным червем Stuxnet.

Вчера появилась новость о том, что официальное новостное агентство Ирана сообщило о поражении некоторых компьютерных систем ядерного иранского завода комплексным червем Stuxnet.Ранее специалисты заявляли, что эта вредоносная программа атакует промышленные компании, и сразу же нашлись эксперты, утверждающие, что червь Stuxnet был создан для ядерного завода в Иране.

Понятно, что спекуляции на эту тему ведутся во множестве СМИ, от очень серьезных изданий до «желтой» прессы, однако пока нет никаких доказательств тому, что Stuxnet создан для Ирана.

Киберпреступник получил 10 лет тюрьмы за взлом VoIP-сети

автор: Administrator | 25 сентября 2010, 18:31 | Просмотров: 6476теги: VoIP, взлом

В штате Нью-Джерси США был вынесен приговор относительно Эдвин Андрес Пина (Edwin Andres Pena), 27-летнего киберпреступника, получившего доступ к VoIP-системе местного провайдера.

В штате Нью-Джерси США был вынесен приговор относительно Эдвин Андрес Пина (Edwin Andres Pena), 27-летнего киберпреступника, получившего доступ к VoIP-системе местного провайдера.В 2006 году ФБР арестовала в Майами злоумышленника, взламывавшего сети интернет-телефонии и сумевшего перепродать 10 миллионов минут телефонных звонков на общую сумму более 1 миллиона долларов. По этому делу ФБР провела девять обысков в шести штатах, в ходе которых и был арестован венесуэлец Эдвин Андеас Пина. Арестованному было предъявлено обвинение за взлом сетей компании Newark с ноября 2004 года по май 2006 года.

Но после ареста мошеннику удалось сбежать из США в Мексику, где он скрывался на протяжении 3-х лет. В ходе совместной спецоперации полиции США и Мексики, Эдвин Андрес Пина был экстрагирован в 2009 году обратно в Америку, где и дал признательные показания относительно взлома вычислительной сети и использования несанкционированного доступа с целью получения прибыли.

США собирается создать защищенную от хакеров виртуальную зону

автор: Administrator | 25 сентября 2010, 01:14 | Просмотров: 4837теги: хакеры, Информационная Безопасность, хакерская атака

Дело обстоит именно так — все эти кибер-войны, похищение информации с серверов, принадлежащих различным государственным службам, утомили государственных мужей в Америке настолько, что США собирается создать защищенную от хакеров виртуальную зону, куда злые хакеры попросту не смогли бы добраться. Примерно такова суть речи, которую произнес генерал Кит Александр, глава Киберкомандования США, перед спец. комитетом конгресса США.

Дело обстоит именно так — все эти кибер-войны, похищение информации с серверов, принадлежащих различным государственным службам, утомили государственных мужей в Америке настолько, что США собирается создать защищенную от хакеров виртуальную зону, куда злые хакеры попросту не смогли бы добраться. Примерно такова суть речи, которую произнес генерал Кит Александр, глава Киберкомандования США, перед спец. комитетом конгресса США.Генерал сообщил, что большая часть атак, которым подвергаются важные элементы сетевой инфраструктуры США, проводится или заказывается недругами этой страны, включая террористов, преступников (т.е. мафию), различного рода разведывательными службами других стран. Цель атак — либо похищение важной информации, либо блокировка работы отдельных структур, плюс проверка на прочность обороноспособности того тех самых «кибервойск».

Убежище от хакеров, которое будет создано в ближайшее время, будет представлять собой некое виртуальное пространство, где будут работать главные элементы сетевой инфраструктуры США, включая компьютерные Сети различных ведомств, включая, понятное дело, разведслужбы и военных. Генерал считает, что создание такой зоны «не представляет особых усилий», и считает, что главная проблема — это различные формальности, например, разработка общих для всех участников этого убежища стандартов.

Краткое описание десять самых распространенных угроз в мире в августе 2010

автор: Administrator | 24 сентября 2010, 19:57 | Просмотров: 10777теги: Статистика, интернет-угрозы, вредоносные программы

Ровно недели назад, антивирусная компания ESET сообщала о статистика самых распространенных интернет-угрозах в августе 2010 года, где также был составлен рейтинг о десять самых распространенных угроз в мире.

Ровно недели назад, антивирусная компания ESET сообщала о статистика самых распространенных интернет-угрозах в августе 2010 года, где также был составлен рейтинг о десять самых распространенных угроз в мире.Но так как в отчёте было написано лишь имя вредоносов, сегодня, хочу предоставить Вашему внимаю краткое описание десять самых распространенных угроз в мире в августе 2010:

- INF/Autorun

- Win32/Conficker

- Win32/PSW.OnLineGames

- Win32/Tifaut

- INF/Conficker

- Win32/Agent

- JS/TrojanClicker.Agent.NAZ

- HTML/ScrIngect.B

- Win32/Autorun.IRCBot.CX

- Win32/TrojanDownloader.Bredolab

Панель управления

Настройки страницы

помощь: С помощью данных кнопок Вы можете изменить расположение информационных блоков по горизонтали, а также настраивать яркость и размер шрифта.

Для этого, в Вашем браузере должен быть включён JavaScript и браузер должен принимать файлы cookie нашего домена.

Все изменения автоматически сохраняются в cookie-файле Вашего браузера в течение 365 дней со дня изменений настроек.

Подписка на сайт

Календарь

| Пн | Вт | Ср | Чт | Пт | Сб | Вс |

|---|---|---|---|---|---|---|

Популярные новости

Облако тегов

Microsoft Windows Антивирус Атака БРАУЗЕР Безопасность ВРЕДОНОСНЫЕ Вредоносные программы ДАННЫЕ ЗАЩИТА ИНФОРМАЦИЯ Интернет КОМПЬЮТЕР НОВОСТИ ПО ПРОГРАММА САЙТ СТАТЬИ США Система Софт ТРОЯН Термины УЯЗВИМОСТИ Уязвимые сайты ФАЙЛ Хакер ЧЕРВЬ безопасности взлом вирус доступ злоумышленник программы сайты сервер спам уязвимость файлы хакеры

Последние комментарии

» Написал: Павел

в новости: Бесплатный ключ для ESET Smart Security 5 на 6 месяцев

» Написал: Катерина

в новости: Бесплатный ключ для ESET Smart Security 5 на 6 месяцев

» Написал: Administrator

в новости: K9 Web Protection: бесплатный родительский контроль

» Написал: Елена

в новости: K9 Web Protection: бесплатный родительский контроль

» Написал: kholod

в новости: Бесплатный ключ на 1 год для IObit Malware Fighter PRO

» Написал: Серега из Стрежевого

в новости: Бесплатный ключ на 1 год для Comodo Internet Security Pro 2012

» Написал: Akex

в новости: Бесплатный ключ на 1 год для IObit Malware Fighter PRO

в новости: Бесплатный ключ для ESET Smart Security 5 на 6 месяцев

» Написал: Катерина

в новости: Бесплатный ключ для ESET Smart Security 5 на 6 месяцев

» Написал: Administrator

в новости: K9 Web Protection: бесплатный родительский контроль

» Написал: Елена

в новости: K9 Web Protection: бесплатный родительский контроль

» Написал: kholod

в новости: Бесплатный ключ на 1 год для IObit Malware Fighter PRO

» Написал: Серега из Стрежевого

в новости: Бесплатный ключ на 1 год для Comodo Internet Security Pro 2012

» Написал: Akex

в новости: Бесплатный ключ на 1 год для IObit Malware Fighter PRO