SecuRRity.Ru » Новости » В клиенте и на официальном сайте ICQ обнаружены XSS-уязвимости

В клиенте и на официальном сайте ICQ обнаружены XSS-уязвимости

автор: Administrator | 29 июля 2011, 16:26 | Просмотров: 18696теги: ICQ, XSS

Эксперт в области информационной безопасности Levent Kayan обнаружил в популярном клиенте службы мгновенного обмена сообщениями ICQ и на официальном сайте www.icq.com опасные XSS-уязвимости которые могут быть использованы для кражи пользовательских куки.

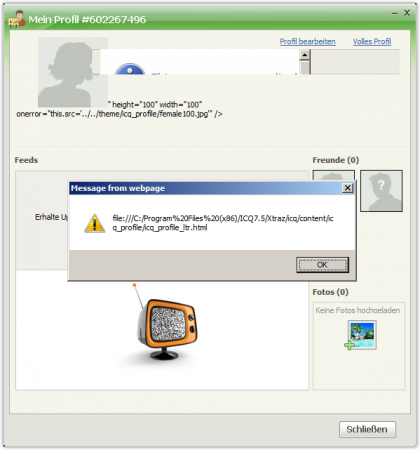

Эксперт в области информационной безопасности Levent Kayan обнаружил в популярном клиенте службы мгновенного обмена сообщениями ICQ и на официальном сайте www.icq.com опасные XSS-уязвимости которые могут быть использованы для кражи пользовательских куки.Левент Каян предупреждает, что программное обеспечение обмена мгновенными сообщениями ICQ для Windows не защищает от внедрения javascript-кода в статус-сообщения пользователя. Данная XSS-уязвимость в клиенте ICQ означает, что этот javascript код может быть запущен на компьютере жертвы при условии, если она откроет статус-сообщение с ловушкой используя уязвимый ICQ клиент.

Данная техника может быть использована для кражи сессионных куки, что позволяет захватчику выдать себя за жертву или (с большими усилиями) получить доступ к локальным файлам на взломанном ПК.

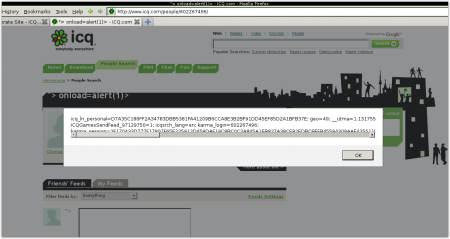

Обнаруженная XSS-уязвимость на веб-сайте ICQ позволяет получить доступ к информации о текущей сессии пользователя, который просматривает страницу профиля с внедренным javascript-кодом. Внедрение кода происходит через блок каналов („feed”) профиля пользователя. Действие XSS-уязвимости существенно расширяется возможностью её использования на всех популярных веб-браузерах. Использование текущей сессии пользователя может быть использовано злоумышленниками для получения контроля над учетной записью пользователя ICQ.

Специалистам компании Heise Security удалось проэксплуатировать уязвимость, обнаруженную Каяном, используя вредоносные javascript-коды в последней версии месенджера IСQ 7.5. Администрация популярного сервиса мгновенных сообщений заявила, что их сотрудники находятся в процессе разработки и тестирования обновления безопасности которое закроет XSS-уязвимость.

Хочу напомнить, что недавно Levent Kayan обнаружил подобную XSS-уязвимость в клиенте Skype, которая может позволить получить атакующему доступ к аккаунту пользователя.

Информация

Посетители, находящиеся в группе Гости, не могут оставлять комментарии к данной публикации.

Панель управления

Настройки страницы

помощь: С помощью данных кнопок Вы можете изменить расположение информационных блоков по горизонтали, а также настраивать яркость и размер шрифта.

Для этого, в Вашем браузере должен быть включён JavaScript и браузер должен принимать файлы cookie нашего домена.

Все изменения автоматически сохраняются в cookie-файле Вашего браузера в течение 365 дней со дня изменений настроек.

Подписка на сайт

Календарь

| Пн | Вт | Ср | Чт | Пт | Сб | Вс |

|---|---|---|---|---|---|---|

Популярные новости

Облако тегов

Microsoft Windows Антивирус Атака БРАУЗЕР Безопасность ВРЕДОНОСНЫЕ Вредоносные программы ДАННЫЕ ЗАЩИТА ИНФОРМАЦИЯ Интернет КОМПЬЮТЕР НОВОСТИ ПО ПРОГРАММА САЙТ СТАТЬИ США Система Софт ТРОЯН Термины УЯЗВИМОСТИ Уязвимые сайты ФАЙЛ Хакер ЧЕРВЬ безопасности взлом вирус доступ злоумышленник программы сайты сервер спам уязвимость файлы хакеры

Последние комментарии

» Написал: Павел

в новости: Бесплатный ключ для ESET Smart Security 5 на 6 месяцев

» Написал: Катерина

в новости: Бесплатный ключ для ESET Smart Security 5 на 6 месяцев

» Написал: Administrator

в новости: K9 Web Protection: бесплатный родительский контроль

» Написал: Елена

в новости: K9 Web Protection: бесплатный родительский контроль

» Написал: kholod

в новости: Бесплатный ключ на 1 год для IObit Malware Fighter PRO

» Написал: Серега из Стрежевого

в новости: Бесплатный ключ на 1 год для Comodo Internet Security Pro 2012

» Написал: Akex

в новости: Бесплатный ключ на 1 год для IObit Malware Fighter PRO

в новости: Бесплатный ключ для ESET Smart Security 5 на 6 месяцев

» Написал: Катерина

в новости: Бесплатный ключ для ESET Smart Security 5 на 6 месяцев

» Написал: Administrator

в новости: K9 Web Protection: бесплатный родительский контроль

» Написал: Елена

в новости: K9 Web Protection: бесплатный родительский контроль

» Написал: kholod

в новости: Бесплатный ключ на 1 год для IObit Malware Fighter PRO

» Написал: Серега из Стрежевого

в новости: Бесплатный ключ на 1 год для Comodo Internet Security Pro 2012

» Написал: Akex

в новости: Бесплатный ключ на 1 год для IObit Malware Fighter PRO