SecuRRity.Ru » Материалы за Октябрь 2010 года

Критические уязвимости в Winamp активно эксплуатируются злоумышленниками

автор: Administrator | 29 октября 2010, 18:41 | Просмотров: 9294теги: Winamp, критические уязвимости

13 октября, эксперт по информационной безопасности Луиджи Ауремма (Luigi Auriemma) опубликовал подробную информацию (включая эксплоит) о четырех неисправленных уязвимостей в последней версии (5.581) популярного медиаплеера Winamp. Более того, уязвимыми оказались и более старые версии.

13 октября, эксперт по информационной безопасности Луиджи Ауремма (Luigi Auriemma) опубликовал подробную информацию (включая эксплоит) о четырех неисправленных уязвимостей в последней версии (5.581) популярного медиаплеера Winamp. Более того, уязвимыми оказались и более старые версии. Позже, 14 октября, эксперты компании Secunia подтвердили существование критических уязвимостей в данном медиаплеере, предупреждая что 2 из выявленных уязвимостей могут позволяют удаленному злоумышленнику выполнить произвольный код на целевой системе.

Вскоре, после того как специалисты антивирусной лаборатории BitDefender объявили об опасности критических уязвимостей в медиа-проигрывателе Winamp 5.x, по интернет-сети распространились образцы вредоносного кода, успешно использующие эти уязвимости для проникновения на компьютер жертвы, говорится в сообщении компании BitDefender.

В продуктах Adobe обнаружена критическая уязвимость

автор: Administrator | 29 октября 2010, 11:10 | Просмотров: 6196теги: Adobe Reader, Flash Player, Acrobat

В популярных продуктах компании Adobe (Flash Player, Adobe Reader и Acrobat) обнаружена критическая уязвимость, которая позволяет злоумышленнику удаленно выполнить произвольный код на компьютере пользователя при открытии специально скомпонованного документа. И это после того как была закрыта уязвимость (CVE-2010-3653) в Adobe Shockwave Player 11.5.8.612, которая в течение недели находилась на вооружении злоумышленников и использовалась для распространения вредоносного кода.

В популярных продуктах компании Adobe (Flash Player, Adobe Reader и Acrobat) обнаружена критическая уязвимость, которая позволяет злоумышленнику удаленно выполнить произвольный код на компьютере пользователя при открытии специально скомпонованного документа. И это после того как была закрыта уязвимость (CVE-2010-3653) в Adobe Shockwave Player 11.5.8.612, которая в течение недели находилась на вооружении злоумышленников и использовалась для распространения вредоносного кода.Критическая уязвимость была найдена в модуле обработки внедренных SWF-объектов — ”authplay.dll” и ”rt3d.dll”. Данные модули активируются при открытии SWF-внедрения, как в программах Adobe Reader и Acrobat, так и во всех других программах, использующих механизм OLE. Основным источником уязвимости является Adobe Flash Player, так как именно из этой программы были заимствованы функции работы с SWF-объектами. Успешное использование уязвимости позволяет злоумышленнику выполнить произвольный программный код.

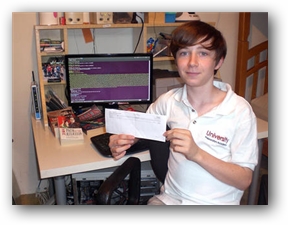

12-летний мальчик обнаружил уязвимость в Firefox и получил $3000

автор: Administrator | 26 октября 2010, 21:54 | Просмотров: 7186теги: уязвимость, Firefox, браузер, Mozilla

Время от времени во Всемирной Паутине появляются истории о быстром обогащении знатоков компьютерных технологий, связанные, к примеру, с разработкой ставших впоследствии популярными приложений для iOS устройств. А вот организация Mozilla, известная как разработчик браузера Firefox, вручила 12-летнему подростку чек на $3000 за обнаружение уязвимости в своем продукте.

Время от времени во Всемирной Паутине появляются истории о быстром обогащении знатоков компьютерных технологий, связанные, к примеру, с разработкой ставших впоследствии популярными приложений для iOS устройств. А вот организация Mozilla, известная как разработчик браузера Firefox, вручила 12-летнему подростку чек на $3000 за обнаружение уязвимости в своем продукте.Зовут этого юного эксперта по компьютерной безопасности Алекс Миллер (Alex Miller), а упомянутую сумму он получил за выявление критической ошибки в системе безопасности браузера Firefox. При этом он был немало мотивирован ростом суммы вознаграждения, выплачиваемой фондом Mozilla Foundation. Согласно данным службы новостей Mercury News, Миллер начал искать критические уязвимости в браузере Firefox после того, как узнал, что Mozilla Foundation повысила сумму вознаграждения с 500 до 3000 долларов.

Уязвимость в iOS 4 позволяет обойти блокировку iPhone

автор: Administrator | 26 октября 2010, 18:30 | Просмотров: 7334теги: Уязвимость, iOS, iPhone, PIN-код

В iOS 4 обнаружена уязвимость, позволяющая за считанные секунды обойти блокировку iPhone при помощи PIN-кода. Полный контроль над устройством таким способом не получишь, однако предоставляется доступ к персональным данным, возможность делать любые звонки и т.п.

В iOS 4 обнаружена уязвимость, позволяющая за считанные секунды обойти блокировку iPhone при помощи PIN-кода. Полный контроль над устройством таким способом не получишь, однако предоставляется доступ к персональным данным, возможность делать любые звонки и т.п.Похоже, что первым уязвимость обнаружил несколько дней назад один из пользователей форумов MacRumors. ”Эксплойт” построен на том, что заблокированный смартфон позволяет осуществлять звонки по номерам экстренного вызова. Нужно набрать любой номер, начинающийся с ”#”, нажать клавишу вызова и тут же (почти одновременно) — на кнопку блокировки.

После этого потенциальному злоумышленнику предоставляется доступ по крайней мере к списку контактов, фотографиям, почте и текстовым сообщениям. Доступ этот не является полным, однако позволяет осуществлять звонки, отправлять email и SMS и производить фотосъёмку; также говорится о возможности удалять контакты. Запускать другие приложения никому из исследователей пока не удавалось.

Промоакция Avira Premium Security Suite: 3 месяца бесплатно!

автор: fox68 | 23 октября 2010, 04:06 | Просмотров: 14166теги: Avira Premium Security Suite, антивирусная защита

Новый пакет Avira Premium Security Suite полностью защищает Вас от всех опасностей, исходящих из Интернета. Она предоставляет многочисленные преимущества Avira AntiVir Premium.

Новый пакет Avira Premium Security Suite полностью защищает Вас от всех опасностей, исходящих из Интернета. Она предоставляет многочисленные преимущества Avira AntiVir Premium.Кроме того, встроенный брандмауэр отражает всевозможные нападения, например DoS-атаки (Denial of Service) и сканирование портов.

Скачать установочный пакет и посмотреть основные характеристики данной программы, можно на странице Avira Premium Security Suite.

Вредоносные ресурсы имитируют служебные страницы Firefox и Chrome

автор: fox68 | 22 октября 2010, 21:24 | Просмотров: 7090теги: браузеры, Firefox, Chrome

Исследователи в области безопасности предупреждают: злоумышленники придумали распространять вредоносное программное обеспечение посредством страниц, практически не отличающихся от стандартных уведомлений Firefox и Chrome о нежелательном содержимом.

Исследователи в области безопасности предупреждают: злоумышленники придумали распространять вредоносное программное обеспечение посредством страниц, практически не отличающихся от стандартных уведомлений Firefox и Chrome о нежелательном содержимом.Оба обозревателя пользуются службой Google Safe Browsing, чтобы проверять открываемые ресурсы на вредоносность; если адрес сайта, на который пользователь намеревается перейти, занесен в черный список, то браузеры отображают страницу-предупреждение. На такой странице имеются кнопки для выбора; с их помощью можно либо покинуть сайт, либо проигнорировать предупреждение и продолжить загрузку содержимого ресурса. Конечно, этот контур защиты не столь надежен, как веб-сканер антивирусного программного обеспечения, но некоторый базовый уровень безопасности он обеспечить в состоянии.

Вполне естественно, что пользователи доверяют этим предупреждениям, поскольку они исходят не из какого-то внешнего источника, а от самого обозревателя. Поэтому нет ничего удивительного в том, что злоумышленники решили сыграть на этом доверии.

Кибер-мошенники успешно атаковали сайт «Лаборатории Касперского»

автор: Administrator | 20 октября 2010, 18:45 | Просмотров: 6970теги: Лаборатория Касперского, фальшивые антивирусы

Специалисты по борьбе с кибер-криминалом во всем мире ежедневно разрабатывают все новые меры в ответ на возникающие угрозы. По статистике, каждый час на свет появляется несколько новых вирусов и других представителей вредоносного ПО, способных нанести реальный вред компьютерам пользователей. Одним из лидеров в разработке антивирусного программного обеспечения по праву считается Россия, где, в частности, находится штаб-квартира знаменитой «Лаборатории Касперского».

Специалисты по борьбе с кибер-криминалом во всем мире ежедневно разрабатывают все новые меры в ответ на возникающие угрозы. По статистике, каждый час на свет появляется несколько новых вирусов и других представителей вредоносного ПО, способных нанести реальный вред компьютерам пользователей. Одним из лидеров в разработке антивирусного программного обеспечения по праву считается Россия, где, в частности, находится штаб-квартира знаменитой «Лаборатории Касперского».Однако, как гласит известное присловье, и на старуху бывает проруха. Не так давно кибер-мошенники весьма успешно атаковали американский сайт «Лаборатории Касперского» (usa.kaspersky.com), в результате чего данный портал из борца с компьютерными мошенниками на какое-то время фактически превратился в их союзника. Одним словом, в точности по фразе из популярной кинокомедии: ”Кто нам мешает, тот нам поможет”.

В течение трех с лишним часов посетители данного ресурса перенаправлялись на один из мошеннических сайтов, где им предлагалось поставить поддельный антивирус для защиты от якобы обнаруженных на компьютере вредоносных программ-троянов.

За пять дней Microsoft ”очистила” 274.873 заражённых компьютеров

автор: fox68 | 20 октября 2010, 17:53 | Просмотров: 5915теги: MSRT, Zeus

Microsoft — сообщает в корпоративном блоге, что с момента обновления утилиты Malicious Software Removal Tool (MSRT) она удалила 281.491 копий трояна Zeus с 274.873 заражённых Windows-систем. Таким образом, самый крупный в интернете Ботнет потерял какую-то часть своих зомби.

Microsoft — сообщает в корпоративном блоге, что с момента обновления утилиты Malicious Software Removal Tool (MSRT) она удалила 281.491 копий трояна Zeus с 274.873 заражённых Windows-систем. Таким образом, самый крупный в интернете Ботнет потерял какую-то часть своих зомби.Поддержка сигнатур Zeus/Zbot была добавлена в бесплатную программу MSRT в прошлый вторник 12 октября. Статистика приведена по состоянию на воскресенье, то есть на очистку четверти миллиона компьютеров понадобилось пять дней.

Uniflow 5 от Canon не позволит отсканировать важную информацию

автор: Administrator | 14 октября 2010, 07:20 | Просмотров: 7236теги: UniFlow, Canon, зaщитa информации, Утечка

Компания Canon выпустила новую версию продукта UniFlow, набора инструментов для управления процессами сканирования и печати документов в масштабах всей организации. Предлагаемое решение гарантирует неукоснительное соблюдение самых строгих требований к безопасности, а также упрощает и автоматизирует большинство стандартных операций, связанных с вводом и выводом данных.

Компания Canon выпустила новую версию продукта UniFlow, набора инструментов для управления процессами сканирования и печати документов в масштабах всей организации. Предлагаемое решение гарантирует неукоснительное соблюдение самых строгих требований к безопасности, а также упрощает и автоматизирует большинство стандартных операций, связанных с вводом и выводом данных.Одним из наиболее заметных усовершенствований, представленных в новой версии UniFlow, являются встроенные механизмы защиты от утечек данных. „Примерно в 86% зарегистрированных случаев утечек данных за пределами организации оказывается важная информация о клиентах. И в 44% случаев утечки происходят во время операций с твердыми копиями документов”, — утверждает Ники Пэйн (Nikki Paine), менеджер по продуктам UniFlow и Helix. Неудивительно, что многие организации хотели бы застраховаться от подобных происшествий.

Если в документе, посланном на печать, содержится одно или несколько «ключевых» слов, техника Canon откажется этот документ печатать или копировать. При этом, она может сообщить пользователю, что ему отказано в запрошенной операции, но не скажет, по какой именно причине, чтобы он не смог удалить заблокированное слово, сохранив весь остальной документ в первозданном виде. Кроме того, она может послать администратору информацию о том, кто и какой документ попытался скопировать или распечатать. Администратор сможет разрешить операцию или, наоборот, сообщить о подозрительной активности.

Facebook объявила о введении новой функции одноразовых паролей

автор: Administrator | 14 октября 2010, 06:33 | Просмотров: 5219теги: Facebook, SMS, пароли

Крупнейшая в мире социальная сеть Facebook объявила о введении новой функции одноразовых паролей для более безопасного доступа к аккаунту с общедоступных компьютеров, сообщил во вторник корпоративный блог сети.

Крупнейшая в мире социальная сеть Facebook объявила о введении новой функции одноразовых паролей для более безопасного доступа к аккаунту с общедоступных компьютеров, сообщил во вторник корпоративный блог сети.Одноразовый пароль для входа на свой Facebook-аккаунт с компьютера общего пользования в кафе, отеле или аэропорте теперь можно получить в виде SMS-сообщения. Для этого нужно отправить со своего телефона SMS с определенным текстом — в ответ приходит временный одноразовый пароль со сроком действия 20 минут. Пока функция доступна только пользователям, чей аккаунт связан с номером их мобильного телефона.

Представители российского офиса Facebook сообщили «РИА Новости», что в нашей стране SMS-сервисы социальной сети пока не работают, соответственно, недоступны и одноразовые SMS-пароли.

В качестве DNS-серверов, спамеры использовали компьютеры Microsoft

автор: Administrator | 13 октября 2010, 19:01 | Просмотров: 6860теги: спамеры, DNS, Microsoft

Группа спамеров из России в течение нескольких недель использовала компьютеры, принадлежащие Microsoft, в спамерской кампании по продвижению ”канадской фармы” в качестве DNS-серверов. Эксперты по безопасности считают, что злоумышленники, скорее всего, каким-то образом получили доступ к майкрософтовским серверам, сообщает The Register.

Группа спамеров из России в течение нескольких недель использовала компьютеры, принадлежащие Microsoft, в спамерской кампании по продвижению ”канадской фармы” в качестве DNS-серверов. Эксперты по безопасности считают, что злоумышленники, скорее всего, каким-то образом получили доступ к майкрософтовским серверам, сообщает The Register.Исследователь из Калифорнии, некий Рональд Гилметт (Ronald F. Guilmette), изучал спамерскую активность более тысячи веб-сайтов, приторговывающих всевозможной виагрой под брендом ”Canadian Health&Care Mall”. Он выяснил, что DNS-серверы, обеспечивающие доступ к этим доменам, с 22 сентября располагаются по одному из двух IP-адресов, зарегистрированных на Microsoft.

Эту информацию проверили и подтвердили другие специалисты, к которым обратились журналисты The Register. Действительно, по IP-адресам 131.107.202.197 и 131.107.202.198, которые принадлежат Microsoft, находятся десятки DNS-серверов, обрабатывающих доменные имена для 1025 фарма-сайтов.

Наиболее вероятно, по мнению экспертов, что злоумышленники получили частичный или полный контроль над этими машинами, после того как те были заражены. Впрочем, возможны варианты: например, эти компьютеры могут использоваться специалистами Microsoft в качестве приманок для изучения вредоносных программ, т.е. в компании знали о заражении и действовали сознательно.

Панель управления

Настройки страницы

помощь: С помощью данных кнопок Вы можете изменить расположение информационных блоков по горизонтали, а также настраивать яркость и размер шрифта.

Для этого, в Вашем браузере должен быть включён JavaScript и браузер должен принимать файлы cookie нашего домена.

Все изменения автоматически сохраняются в cookie-файле Вашего браузера в течение 365 дней со дня изменений настроек.

Подписка на сайт

Популярные новости

Облако тегов

Microsoft Windows Антивирус Атака БРАУЗЕР Безопасность ВРЕДОНОСНЫЕ Вредоносные программы ДАННЫЕ ЗАЩИТА ИНФОРМАЦИЯ Интернет КОМПЬЮТЕР НОВОСТИ ПО ПРОГРАММА САЙТ СТАТЬИ США Система Софт ТРОЯН Термины УЯЗВИМОСТИ Уязвимые сайты ФАЙЛ Хакер ЧЕРВЬ безопасности взлом вирус доступ злоумышленник программы сайты сервер спам уязвимость файлы хакеры

Последние комментарии

» Написал: Павел

в новости: Бесплатный ключ для ESET Smart Security 5 на 6 месяцев

» Написал: Катерина

в новости: Бесплатный ключ для ESET Smart Security 5 на 6 месяцев

» Написал: Administrator

в новости: K9 Web Protection: бесплатный родительский контроль

» Написал: Елена

в новости: K9 Web Protection: бесплатный родительский контроль

» Написал: kholod

в новости: Бесплатный ключ на 1 год для IObit Malware Fighter PRO

» Написал: Серега из Стрежевого

в новости: Бесплатный ключ на 1 год для Comodo Internet Security Pro 2012

» Написал: Akex

в новости: Бесплатный ключ на 1 год для IObit Malware Fighter PRO

в новости: Бесплатный ключ для ESET Smart Security 5 на 6 месяцев

» Написал: Катерина

в новости: Бесплатный ключ для ESET Smart Security 5 на 6 месяцев

» Написал: Administrator

в новости: K9 Web Protection: бесплатный родительский контроль

» Написал: Елена

в новости: K9 Web Protection: бесплатный родительский контроль

» Написал: kholod

в новости: Бесплатный ключ на 1 год для IObit Malware Fighter PRO

» Написал: Серега из Стрежевого

в новости: Бесплатный ключ на 1 год для Comodo Internet Security Pro 2012

» Написал: Akex

в новости: Бесплатный ключ на 1 год для IObit Malware Fighter PRO